1. 逻辑支付漏洞介绍

支付漏洞一直以来都备受关注的漏洞,从最开始的简单逻辑支付漏洞到一些复杂的XXE支付漏洞等,支付漏洞的危害对于企业来说非常大。

一句话概括来说:

攻击者可能使用很少的钱来换取贵重的商品,也就是“四两拨千斤”

2. 漏洞挖掘准备工作

2.1 需要的技能点

- 专业的http/https抓包软件

- 寻找网站的支付系统,或兑换系统,抓包判断有没有敏感信息可以修改

2.2 需要的软件

Windows 系统 + java环境 + Burpsuite

Mac os系统 + java环境 + Burpsuite

Linux系统 + java环境 + Burpsuite

2.3 环境搭建

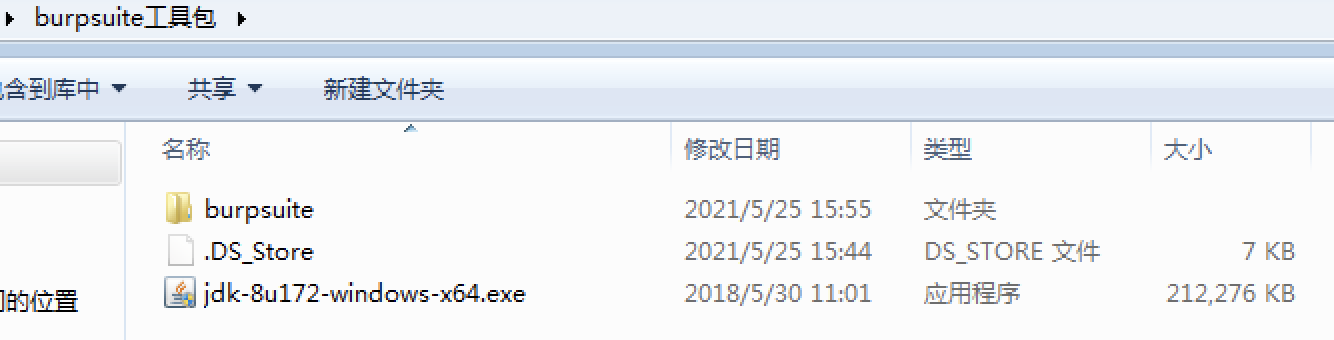

2.3.1 安装软件

简单介绍:

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

kali linux自带linux

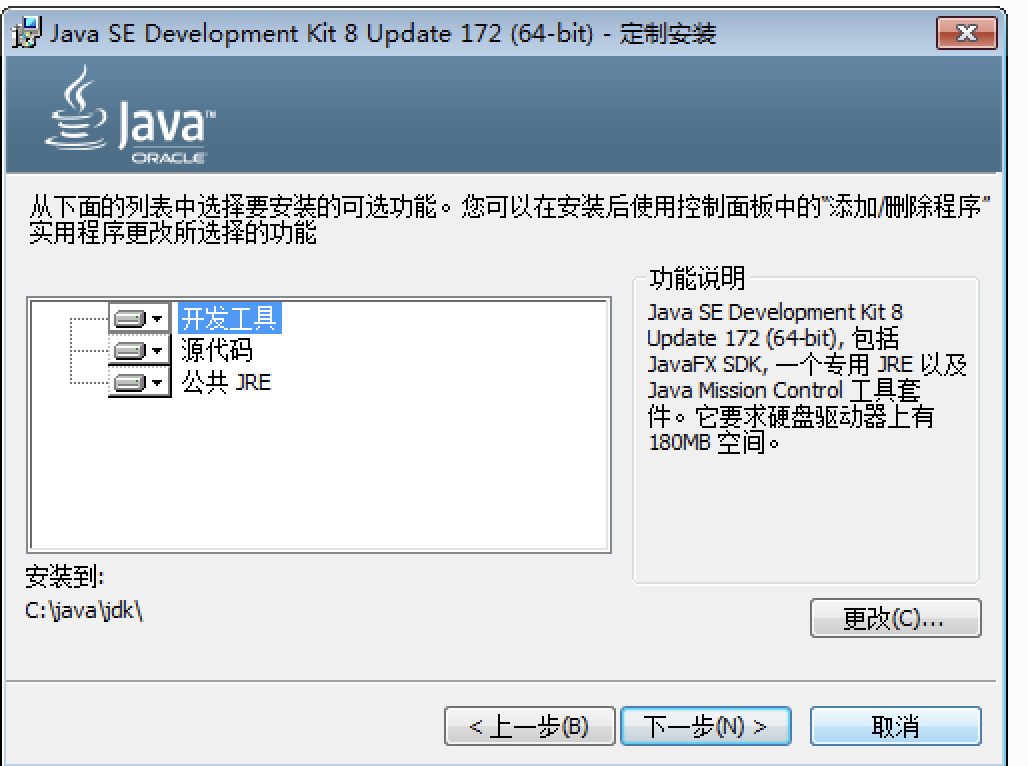

2.3.2 java环境安装

双击jdk的安装包

自定义将安装包安装到了C:\java\jdk下

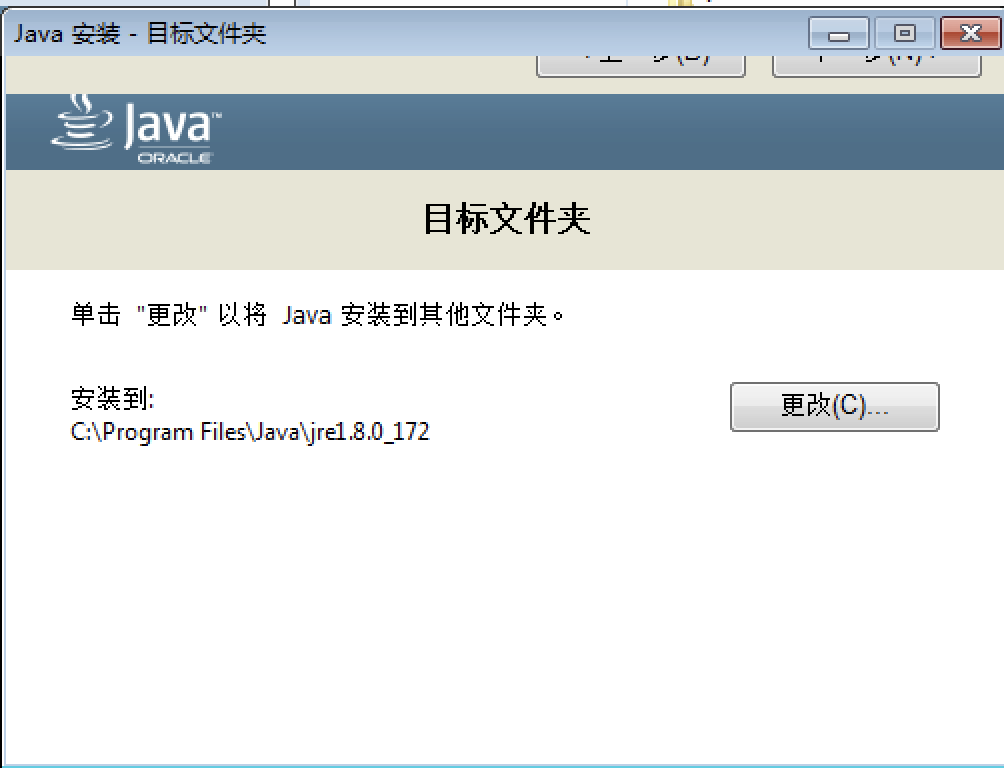

期间会提示安装jre的环境

同样,这里将其安装到自定义文件夹路径下C:\java\jre

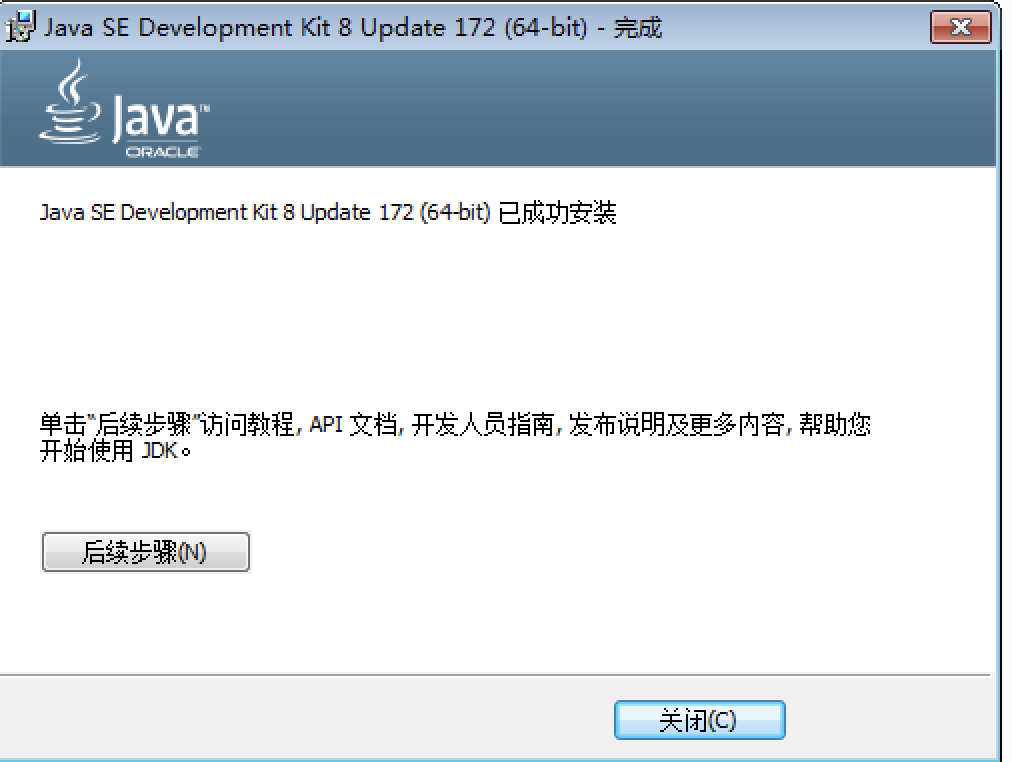

这里提示安装完成

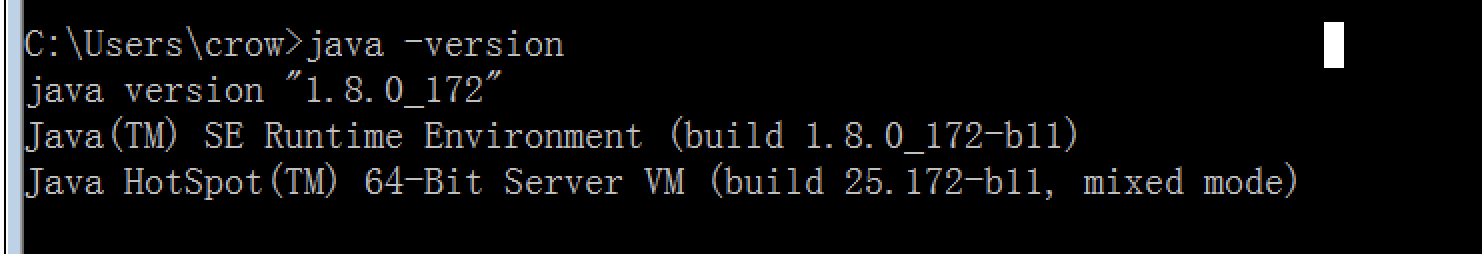

在命令行中输入java -version查看当前版本

2.3.3 Burpsuite安装

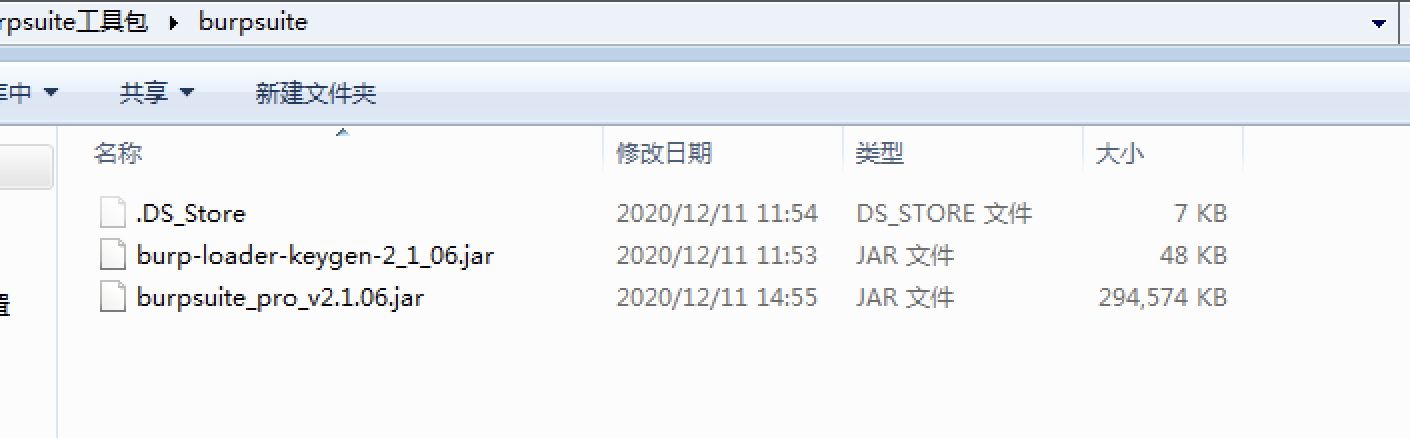

burpsuite下有两个文件

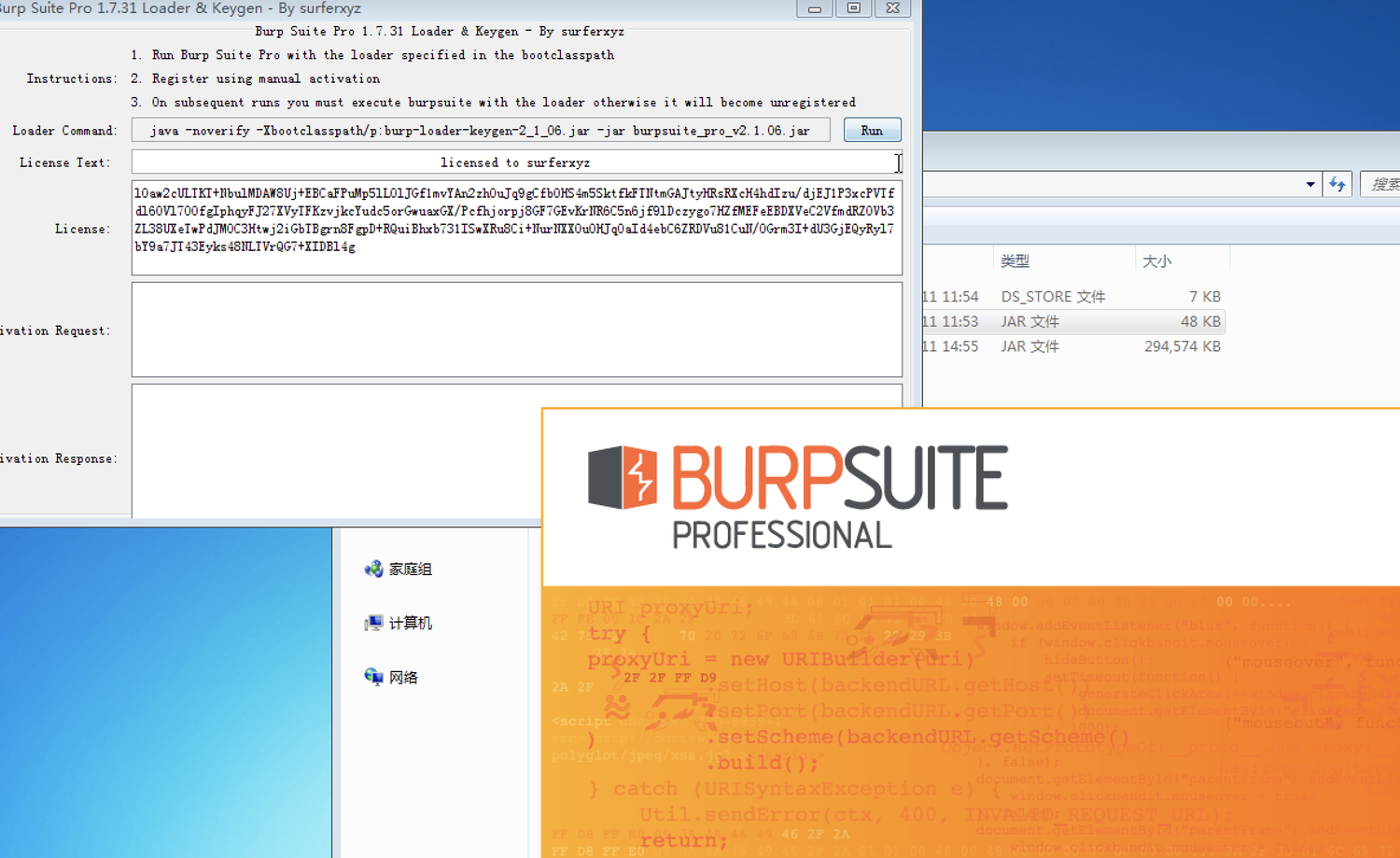

在这里面一共有两个文件,双击burp-loader-keygen-2_1_06.jar文件

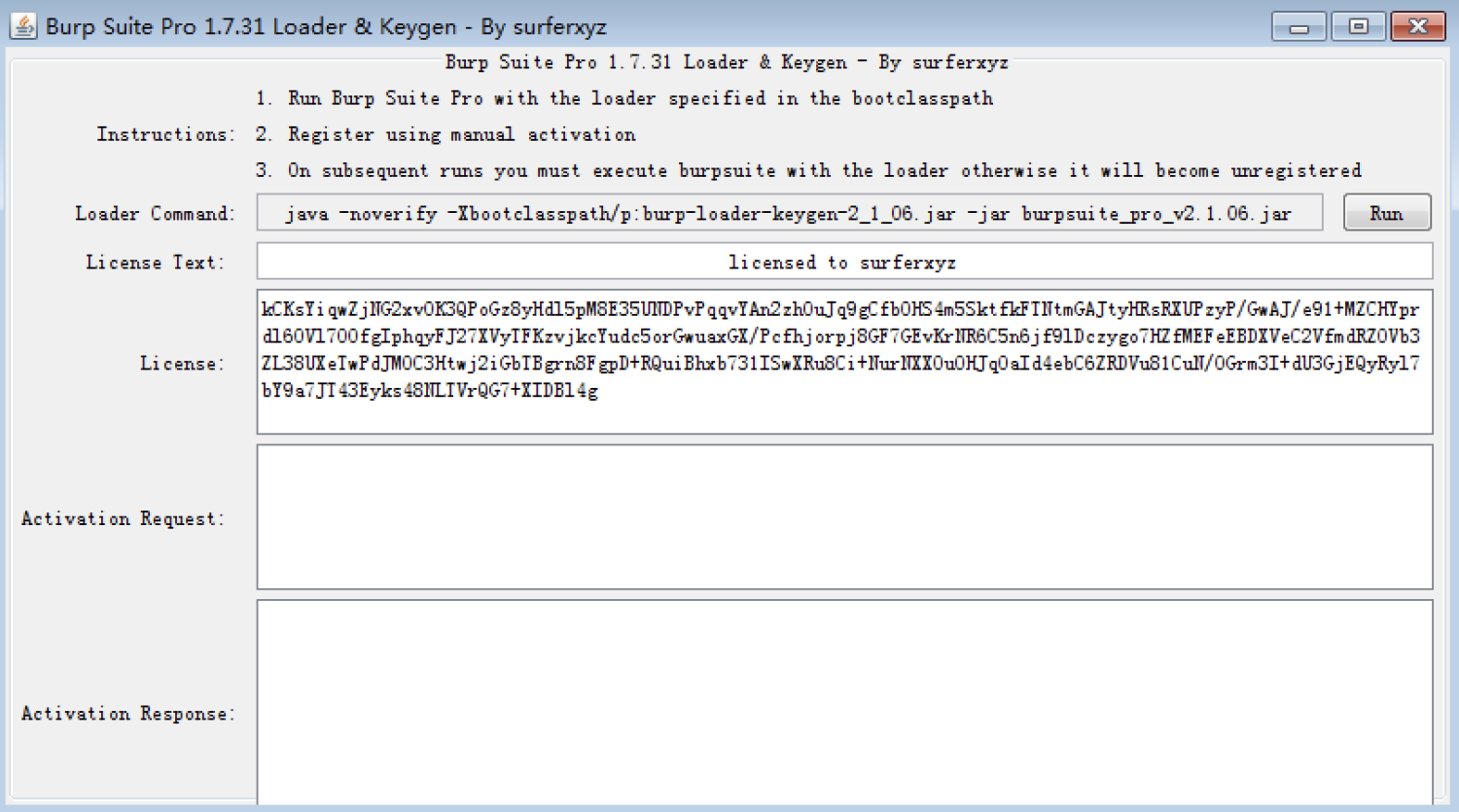

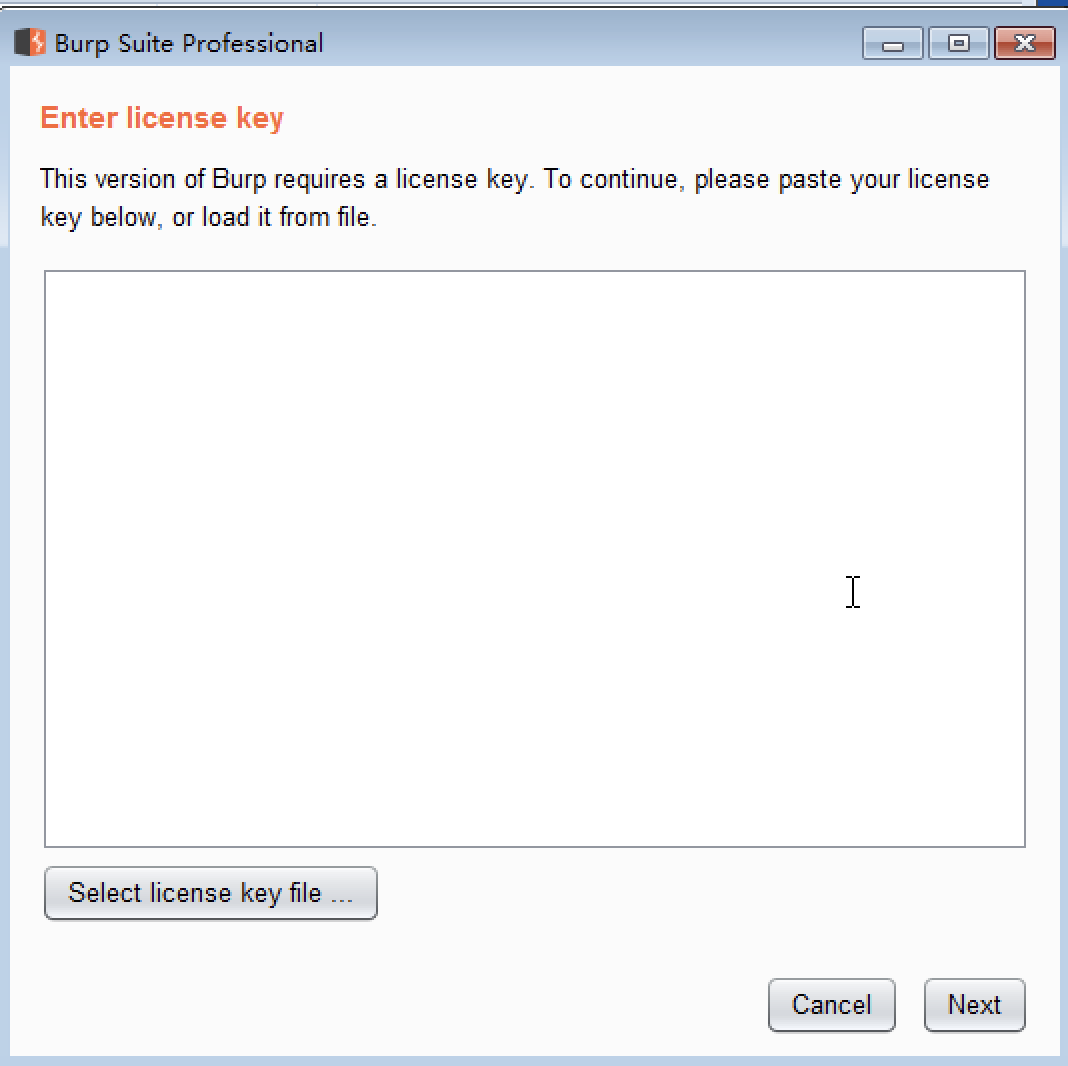

双击之后显示如下图标:

选择run,然后会出现如下的界面:

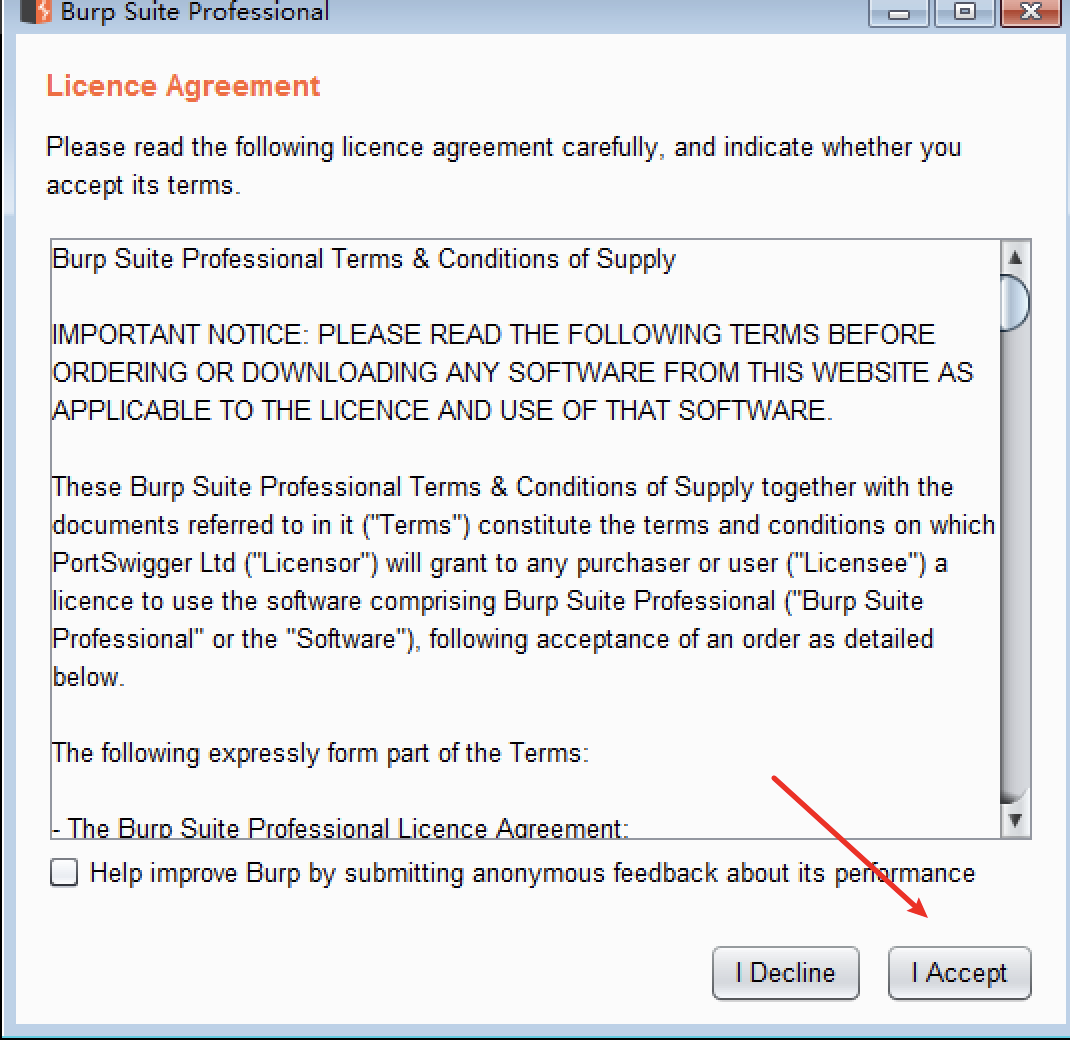

选择 我同意

到达这一步,先不要进行下一步,

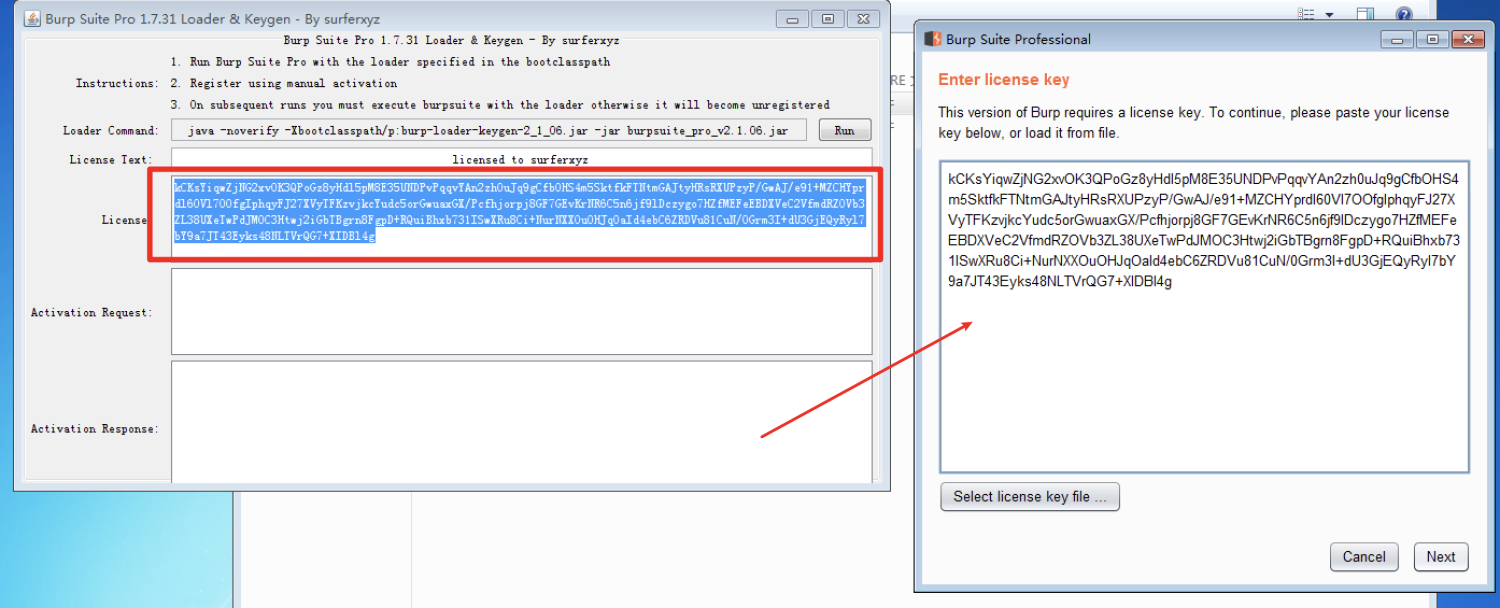

将licence复制过来:

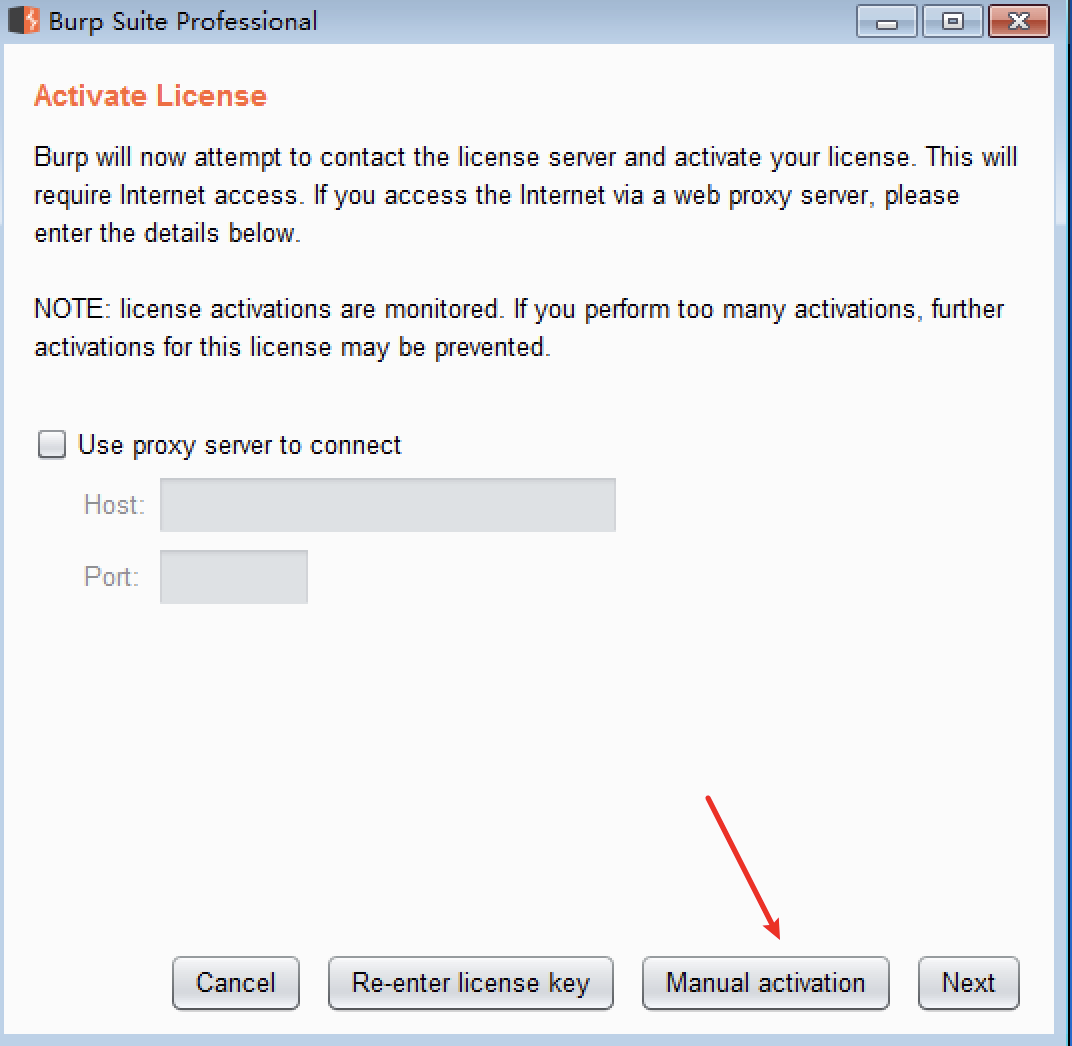

在这里不要点击next,点击如下箭头所示:

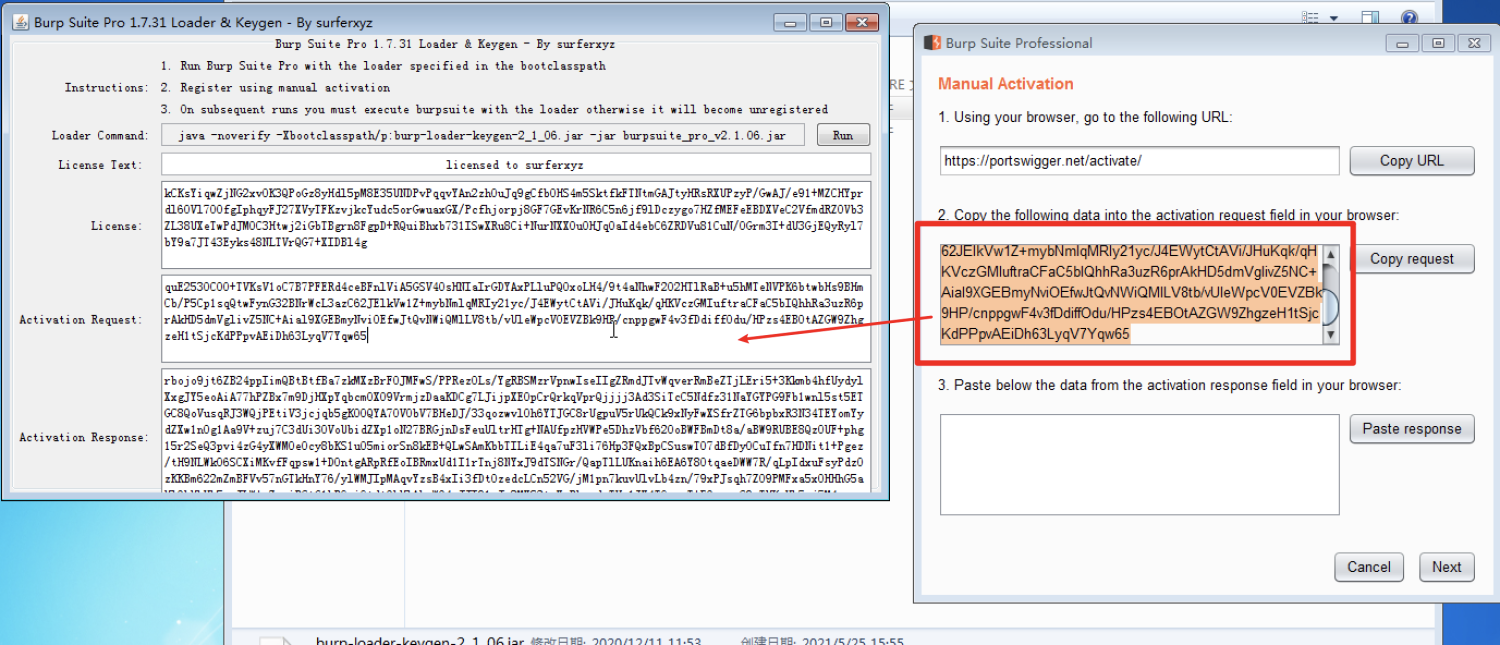

将红框里面的内容复制到箭头里面去,箭头下面的框会很快得到一个结果:

再将下面红框的结果复制到右侧去,点击next

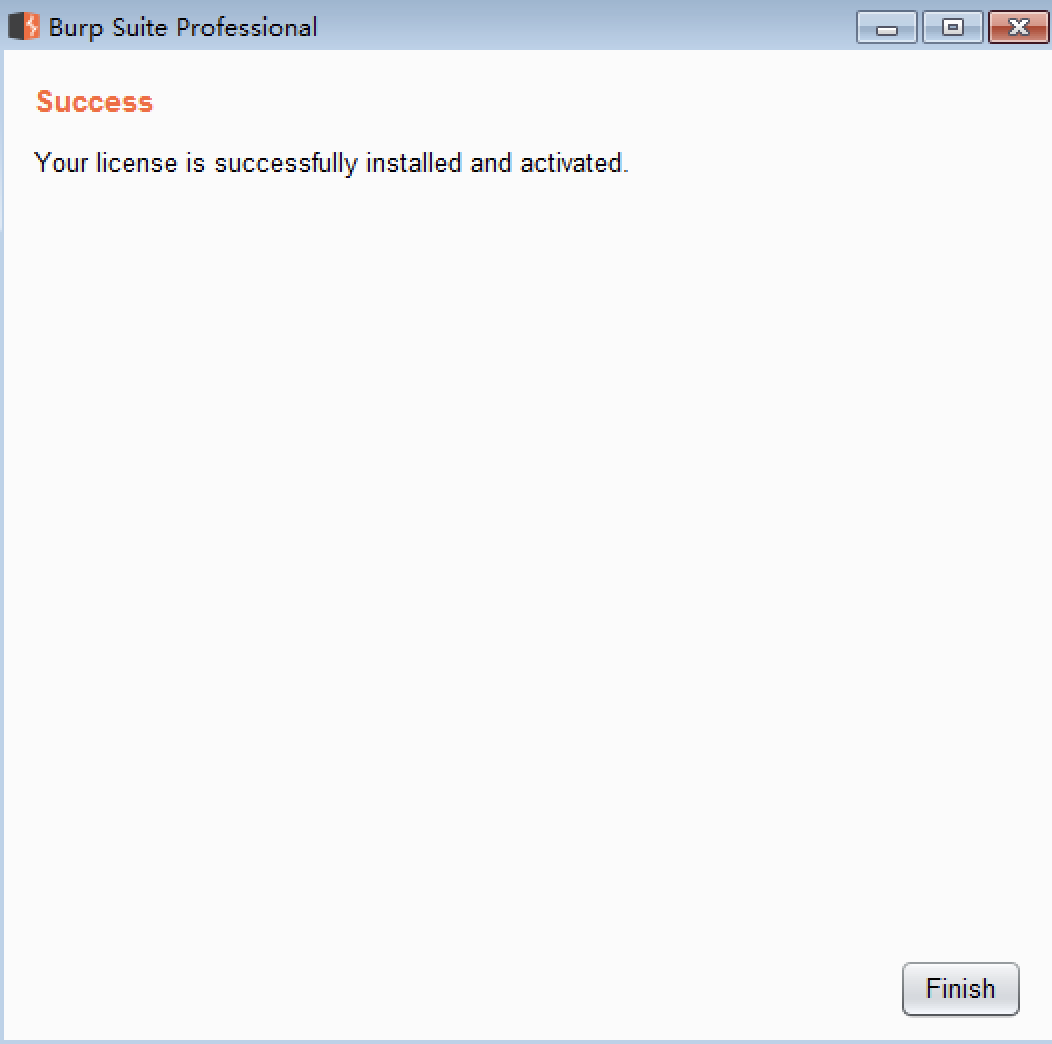

至此bp的安装工作到一段落

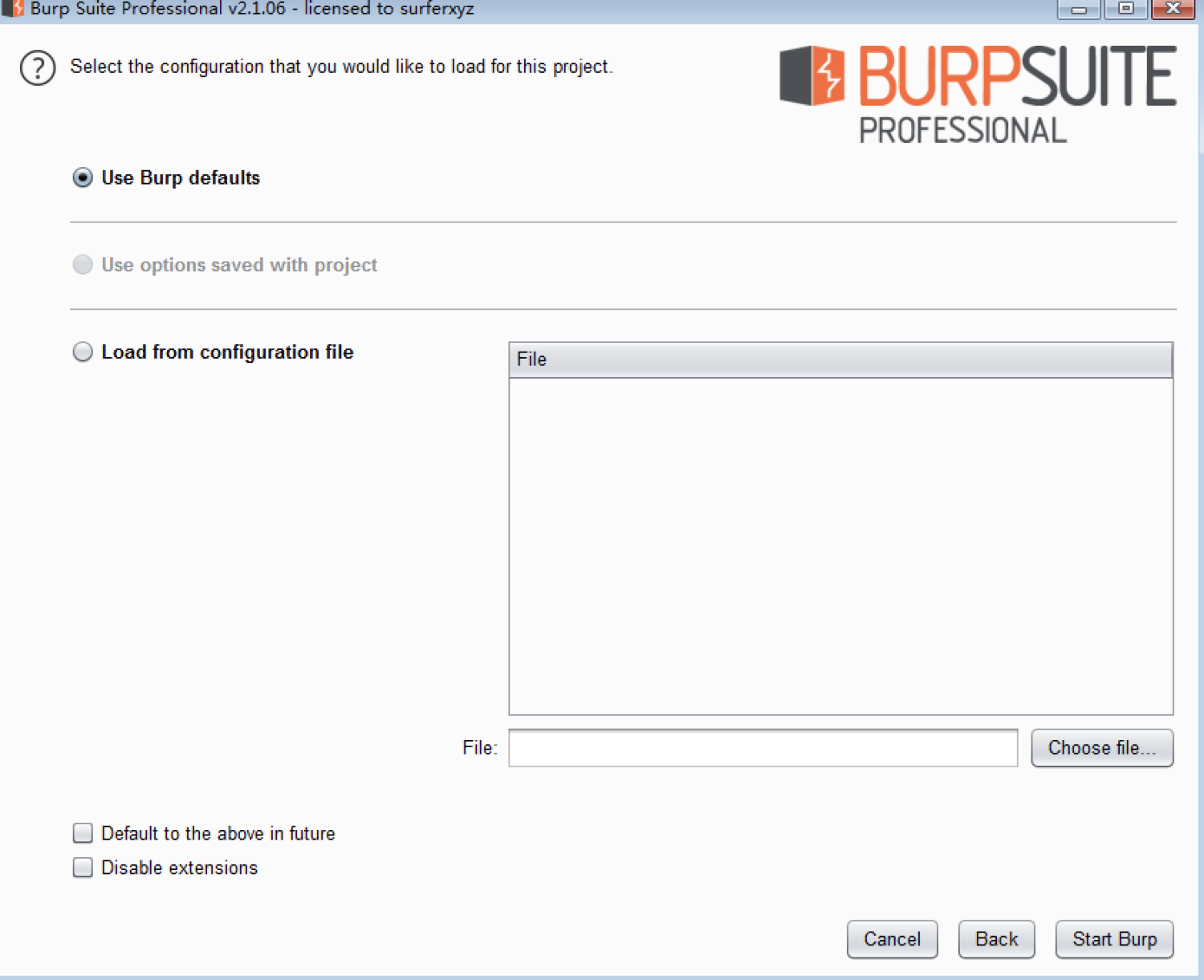

再次点击下面的next到start burp:

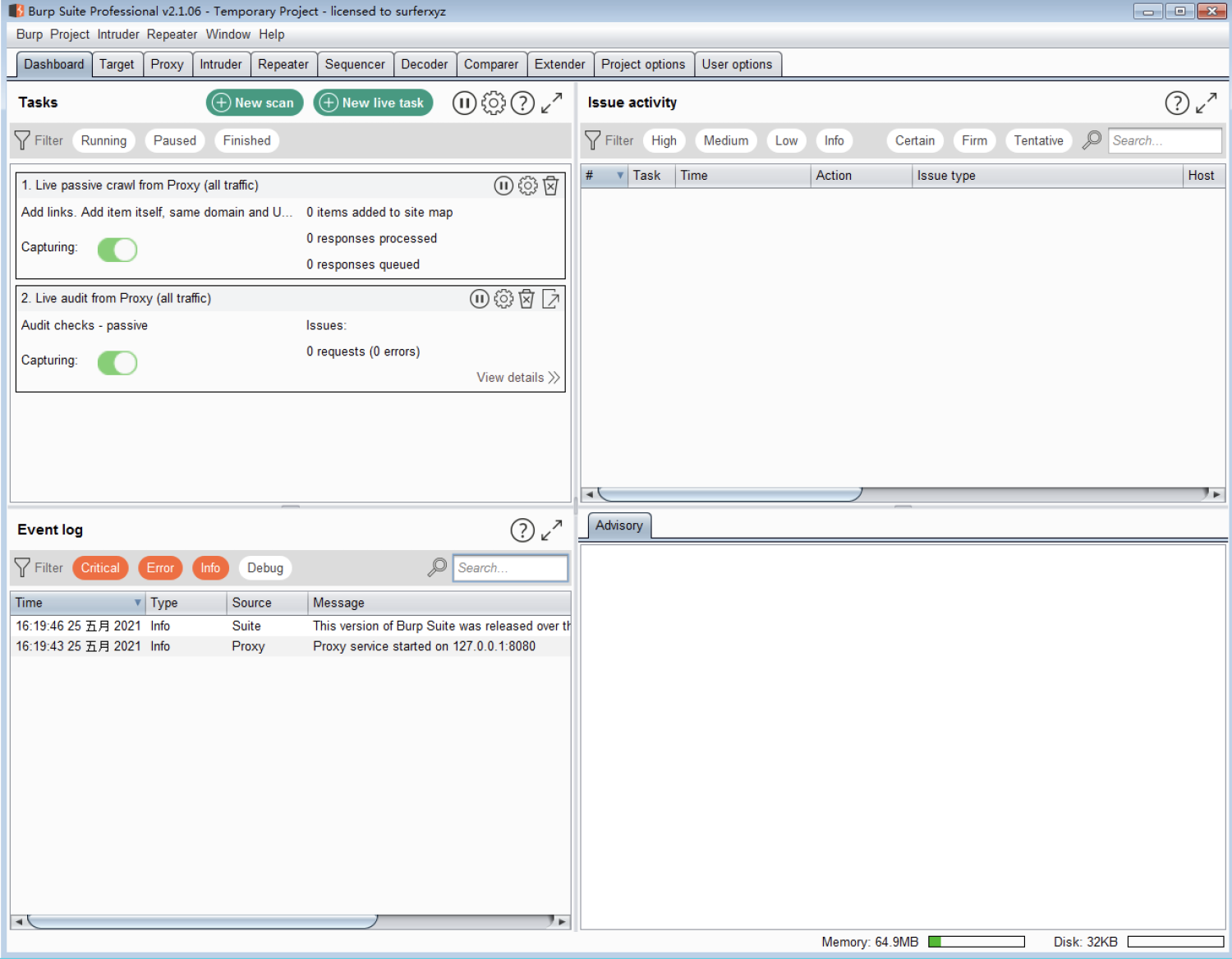

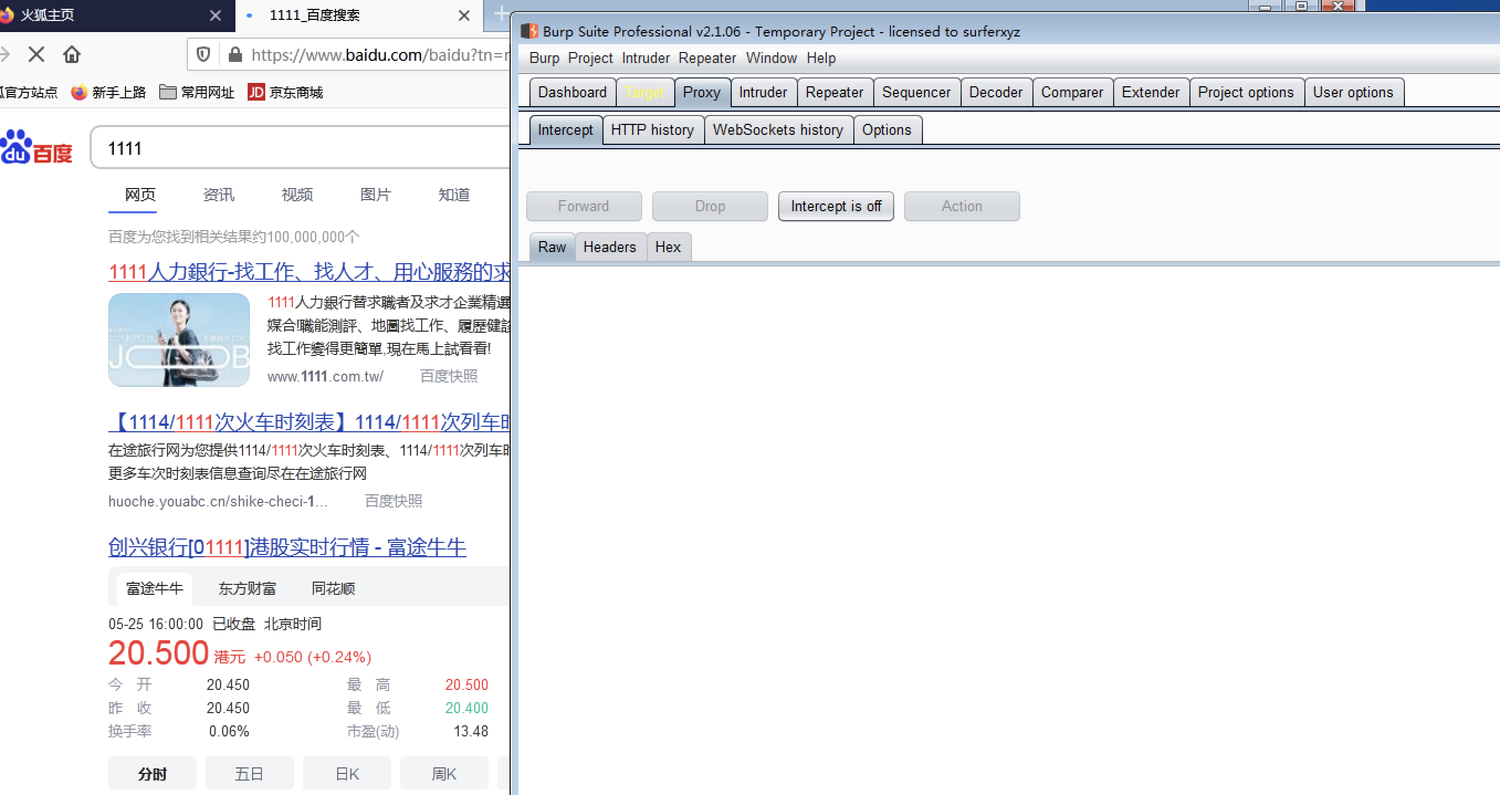

完整的界面如下:

再次启动的时候只需要双击burp-loader-keygen-2_1_06.jar即可

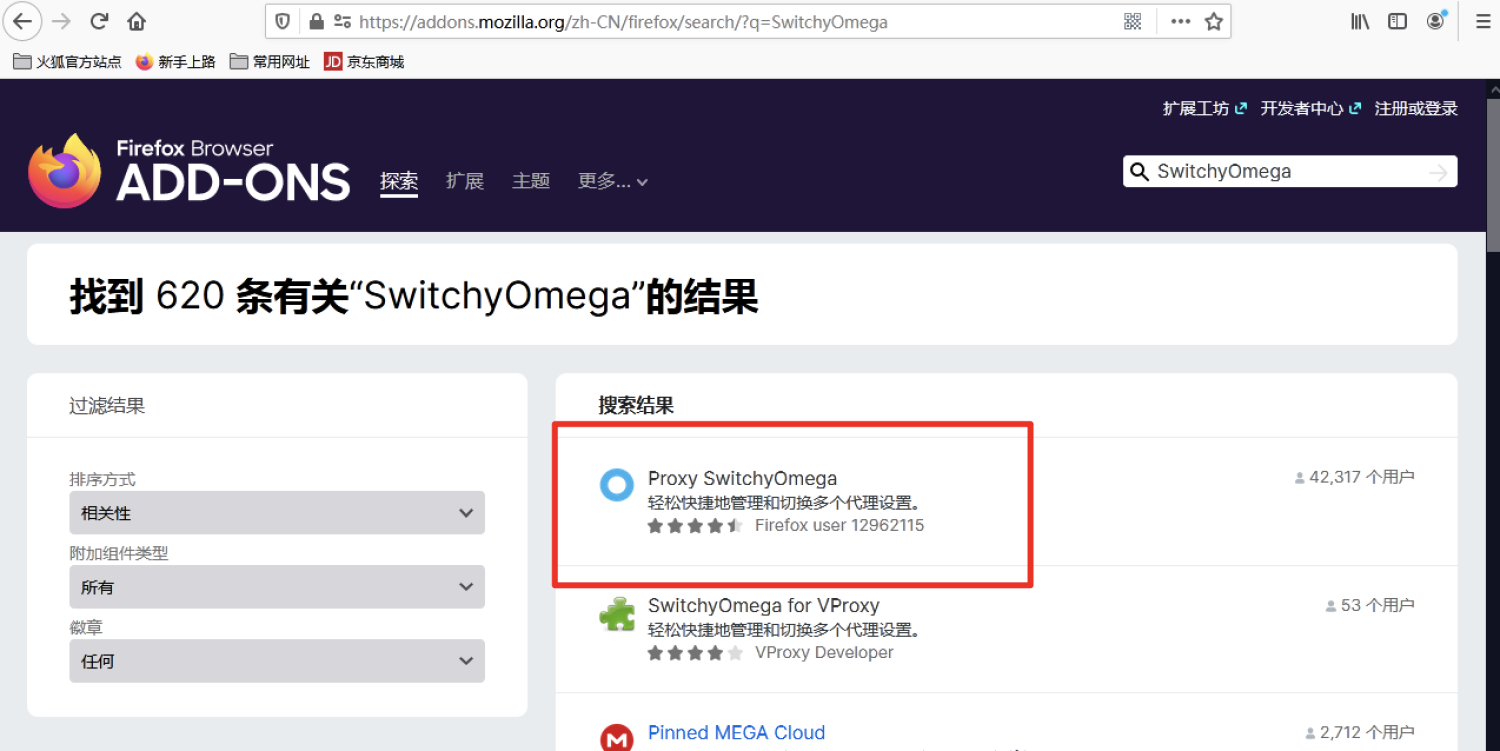

2.4 Firefox浏览器安装<span>SwitchyOmega</span>插件

https://addons.mozilla.org/zh-CN/firefox/search/?q=SwitchyOmega

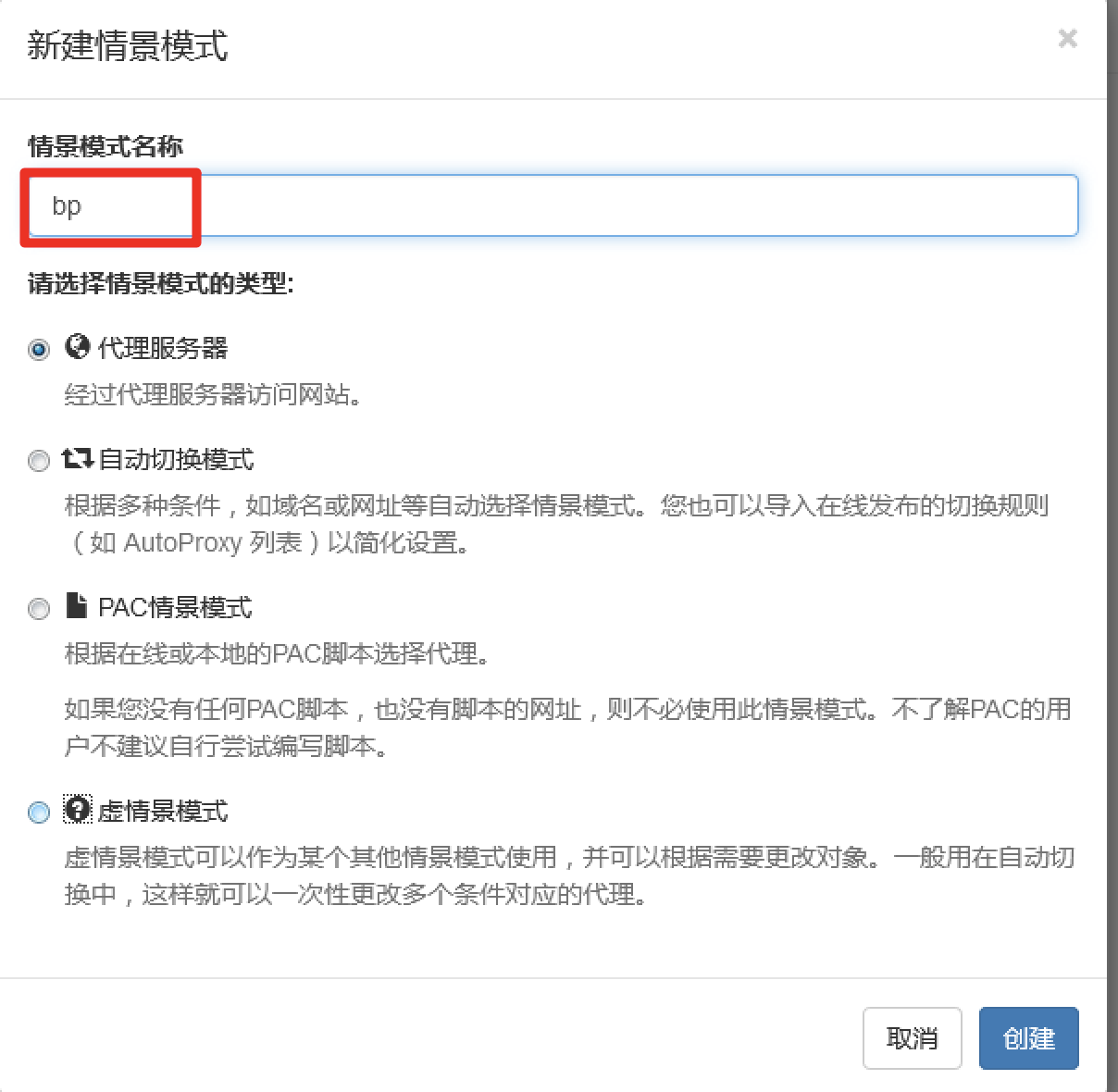

安装成功之后,新建情景模式,自己设置一个名字

将创建之后下方框里的地址删除(很重要)

配置如下:

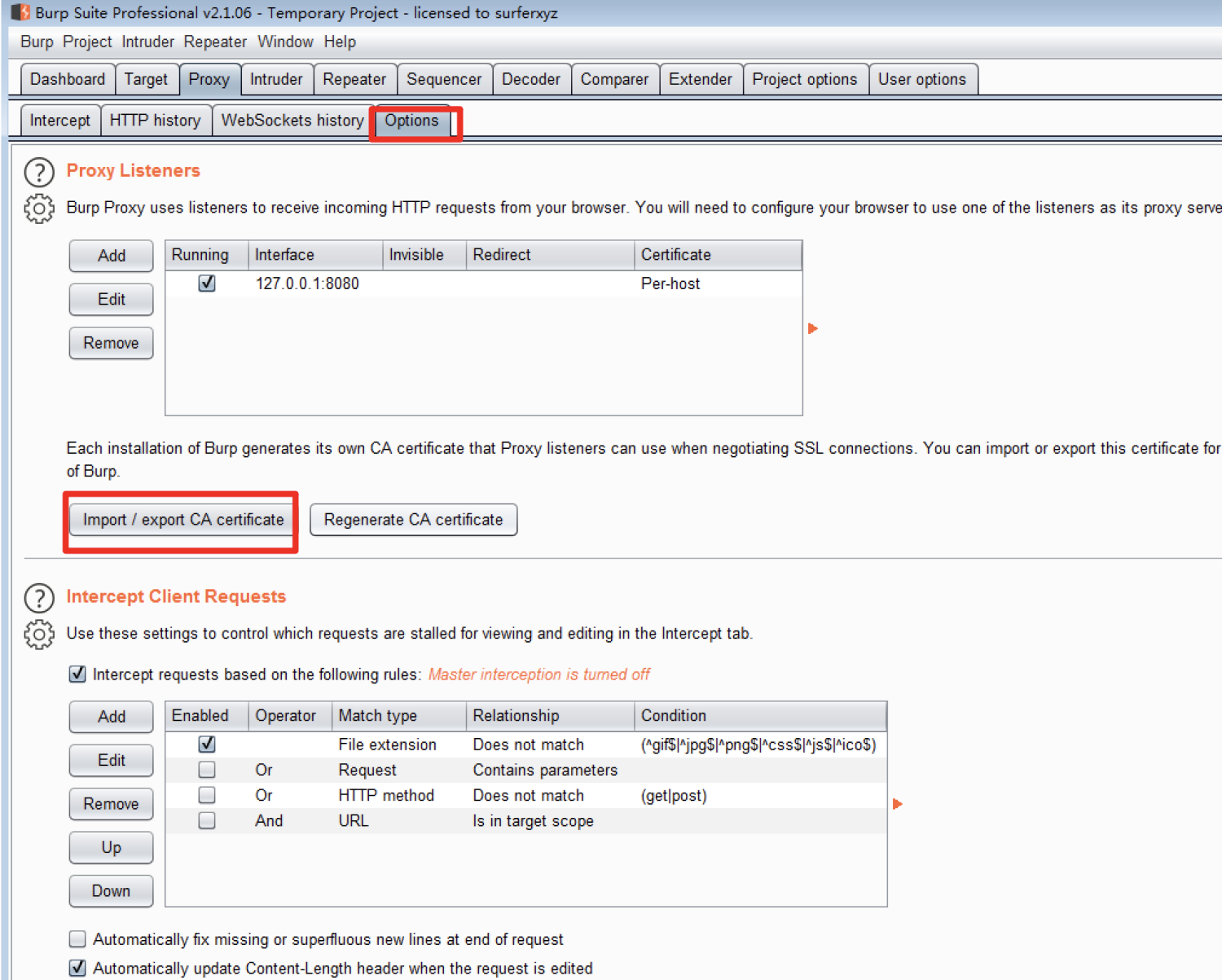

2.5 Burpsuite抓取https流量

配置Bp之后是只能抓取http的流量,但是无法抓去https的流量,因此这里需要在浏览器里面安装证书

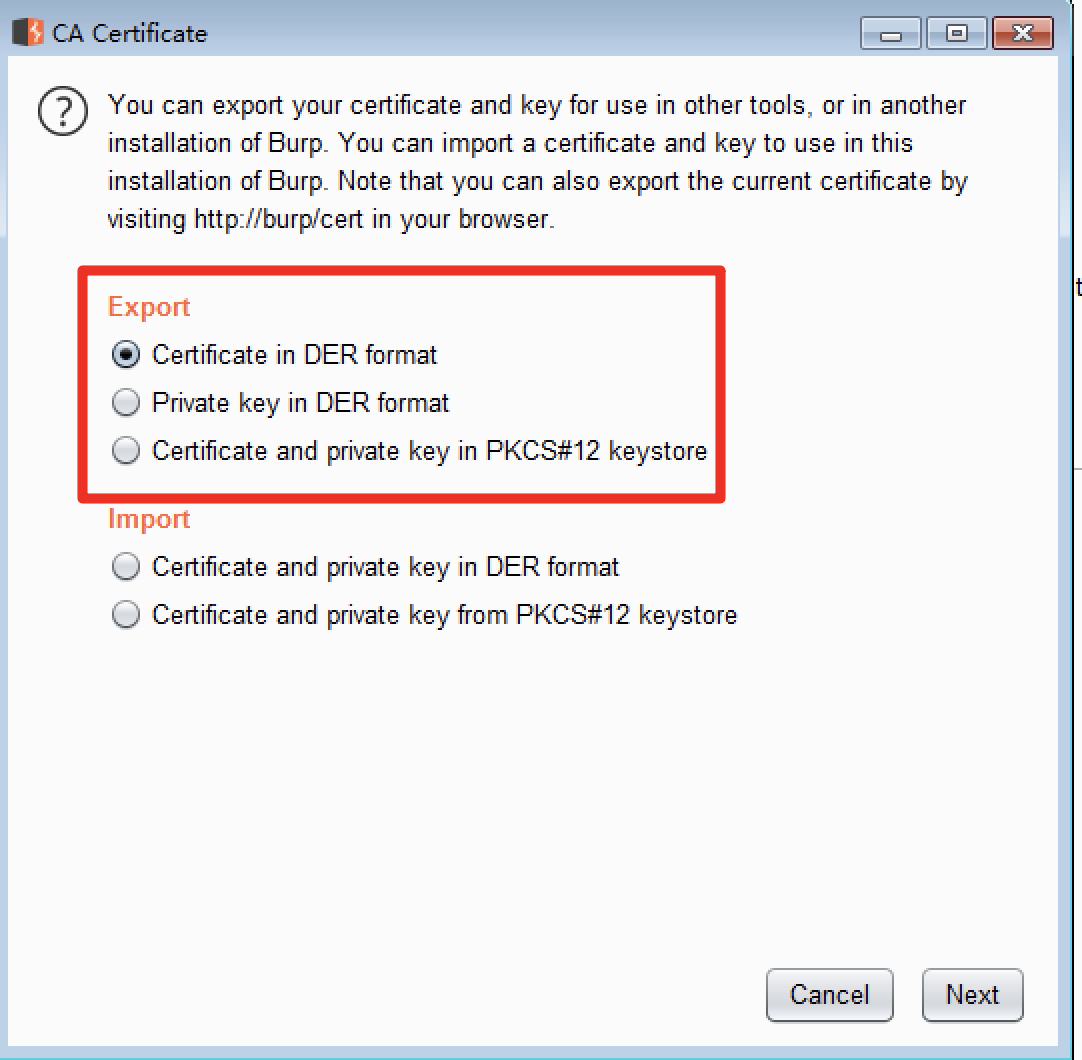

这里选择导出证书

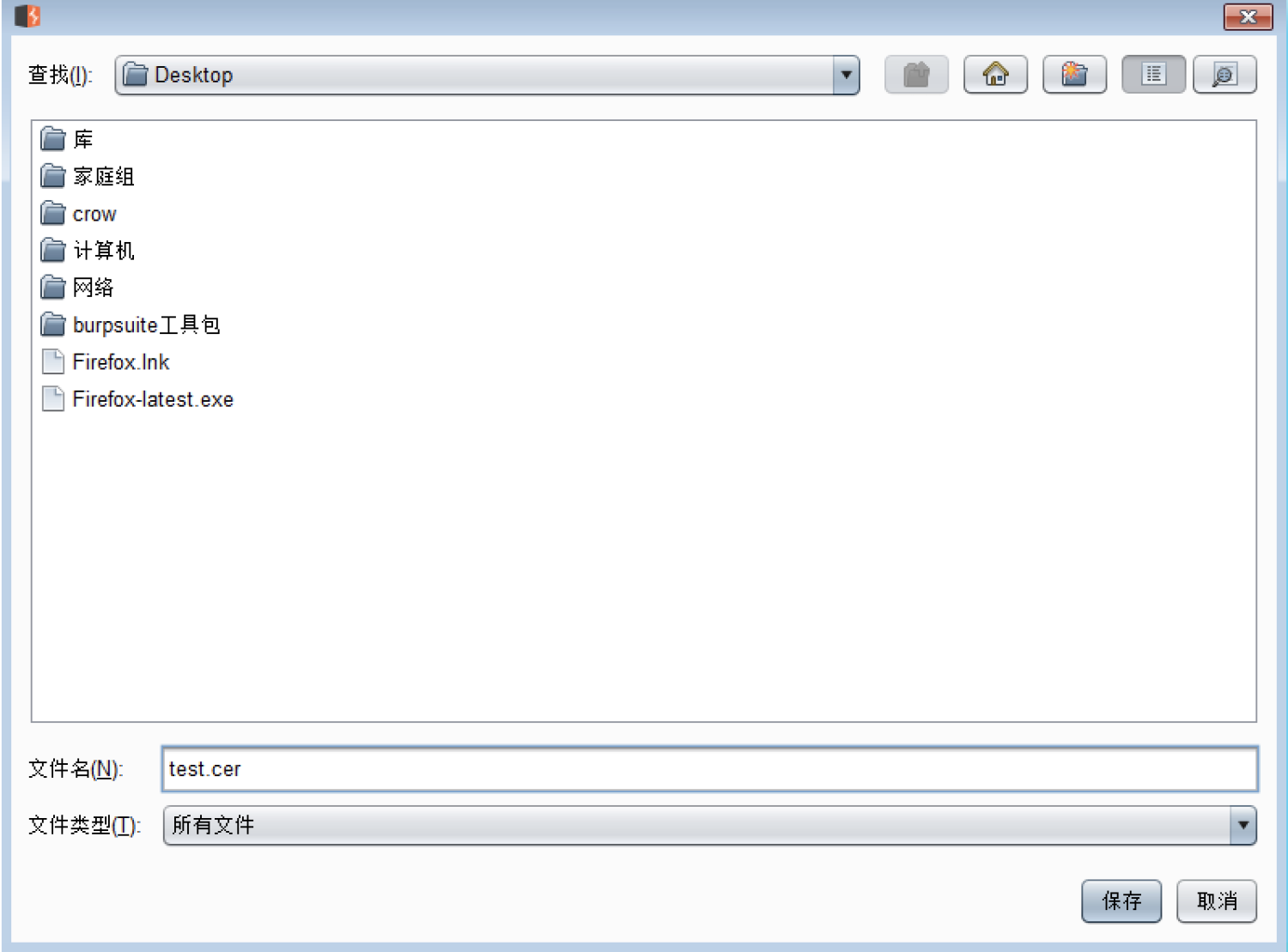

选择第一个,然后继续,这里我将文件保存为<span>test.cer</span>格式

此时保存成功。

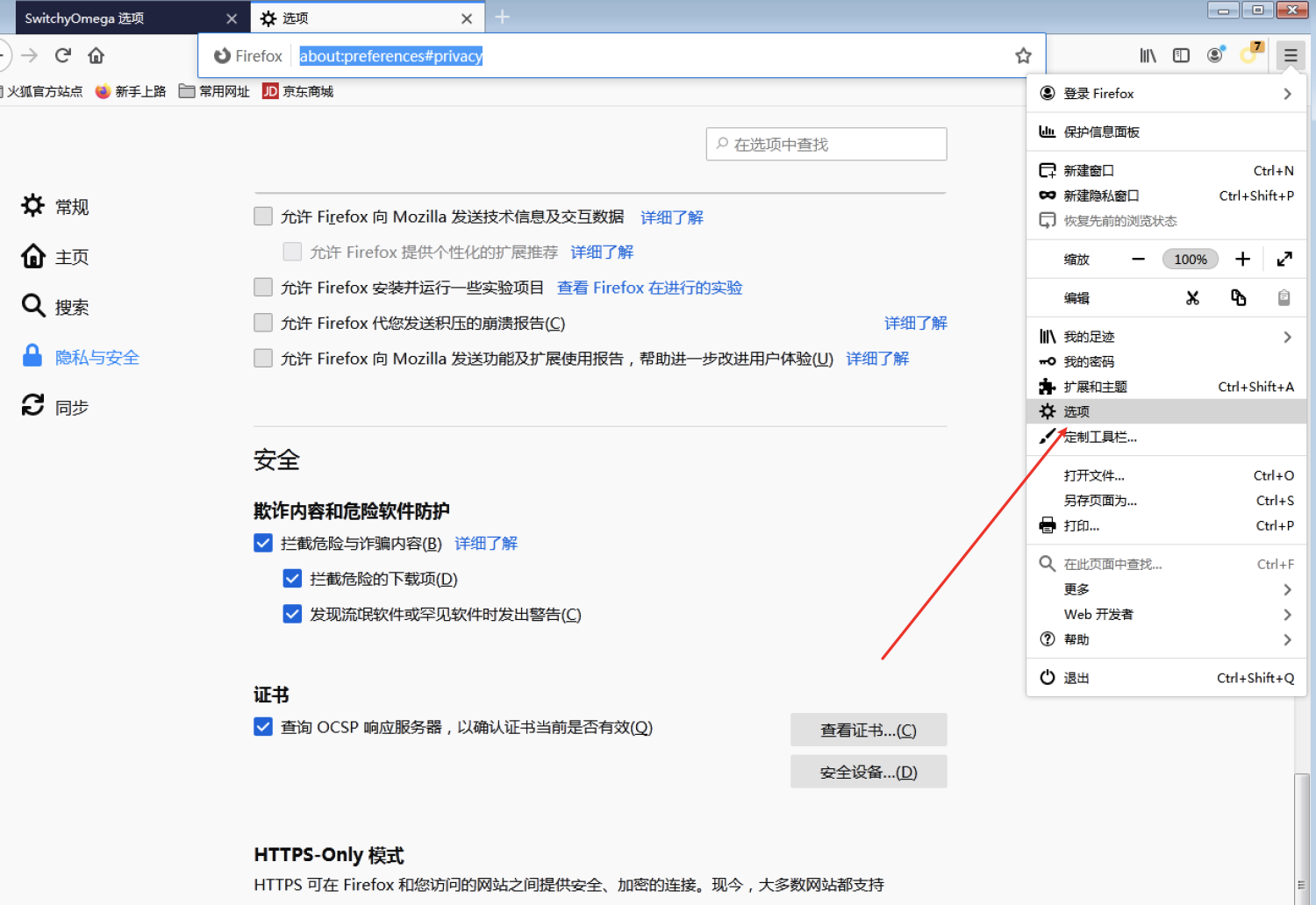

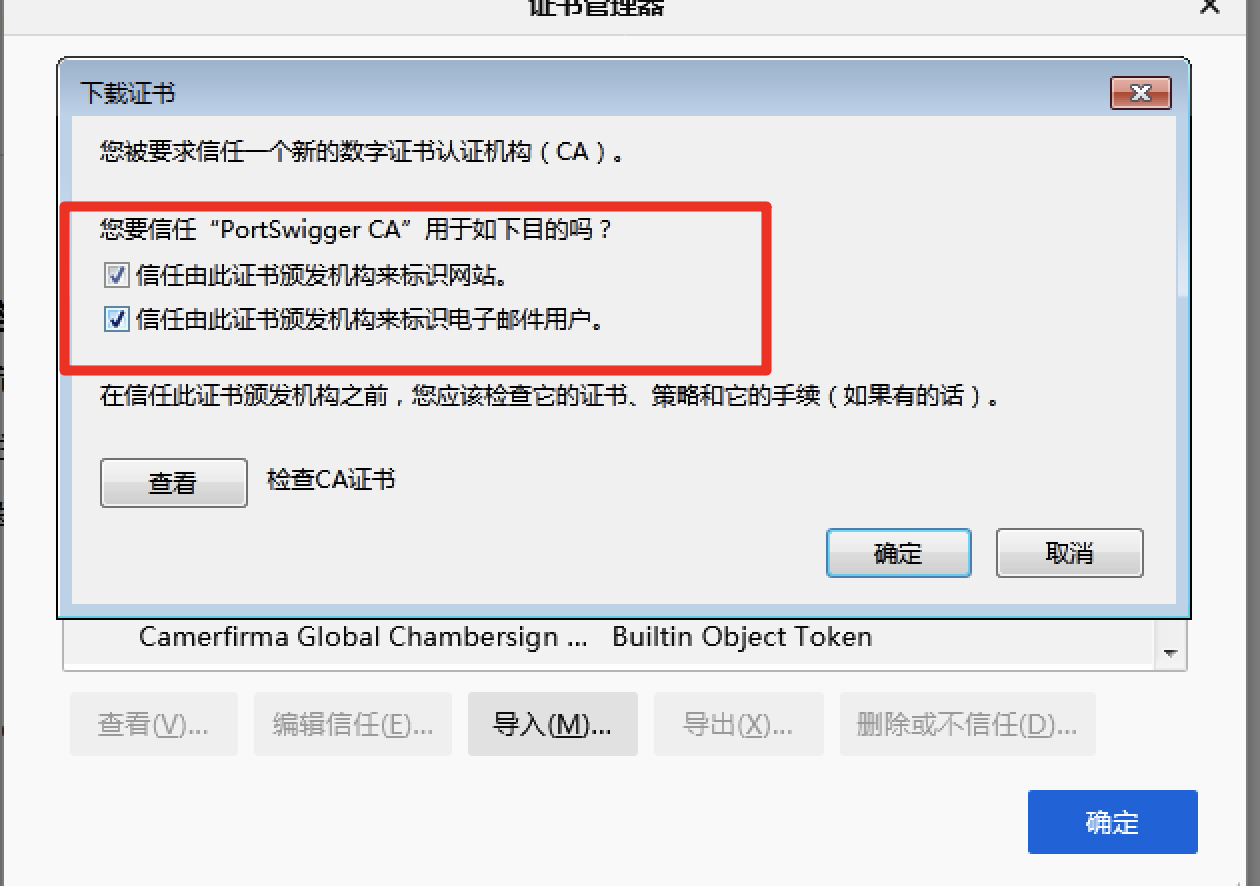

点击firefox的选项,找到查看证书

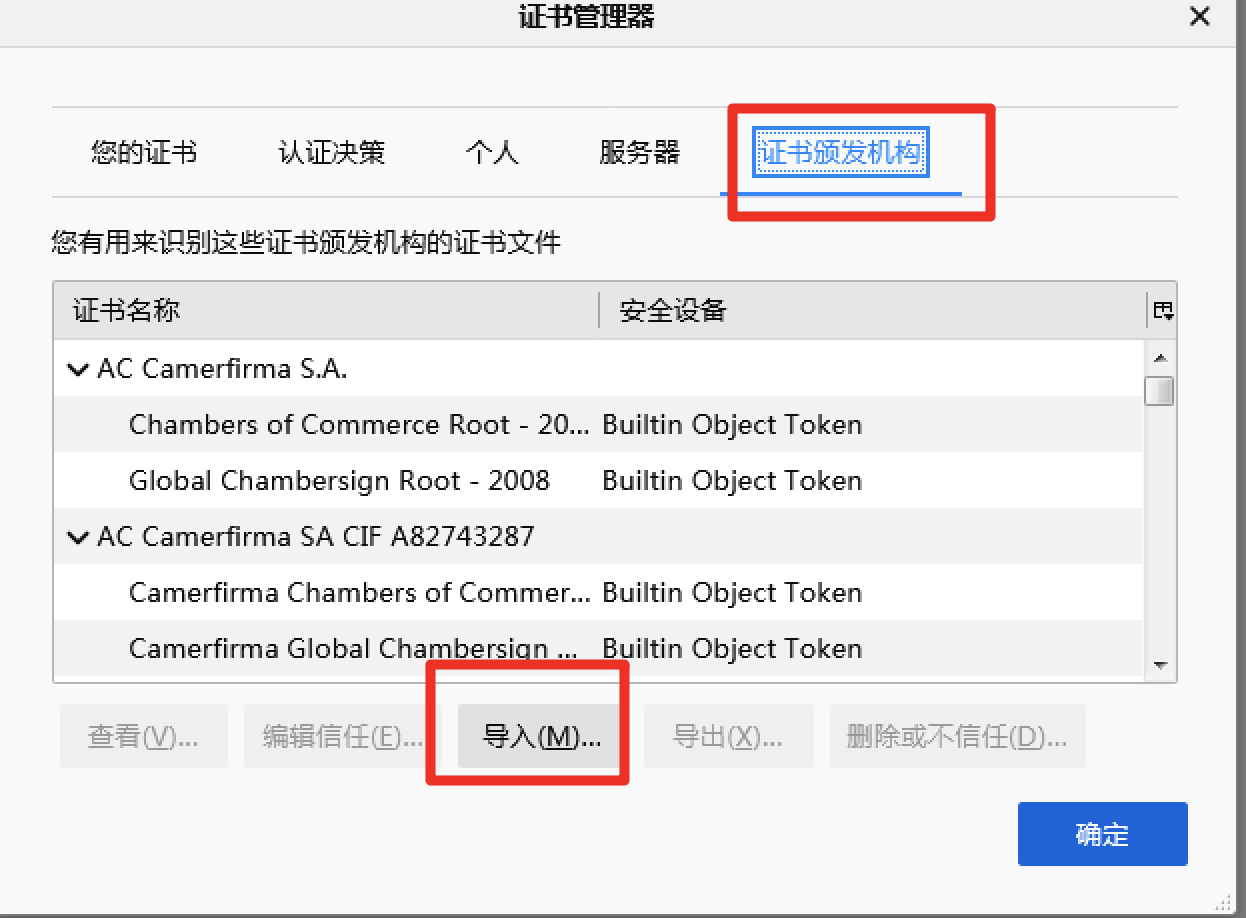

如下进行导入:

、

、

安装刚刚的文件,这里选择全部信任

页面显示正常

2.6 扩展

mac下安装Burpsuite

https://www.sqlsec.com/2019/11/macbp.html

Burpsuite如何抓取app数据

http://testingpai.com/article/1612340448369

3. 实战

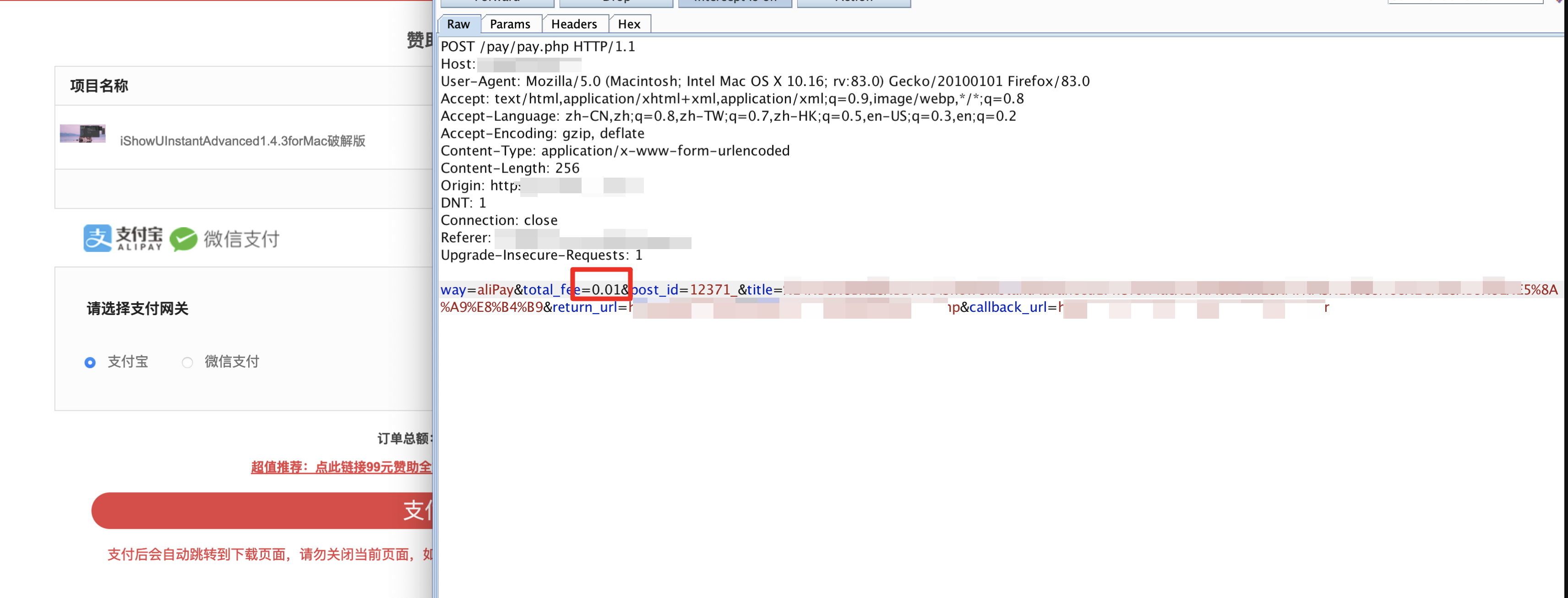

这里对一个实际存在的站点进行了测试:在支付界面将金额修改为1分钱

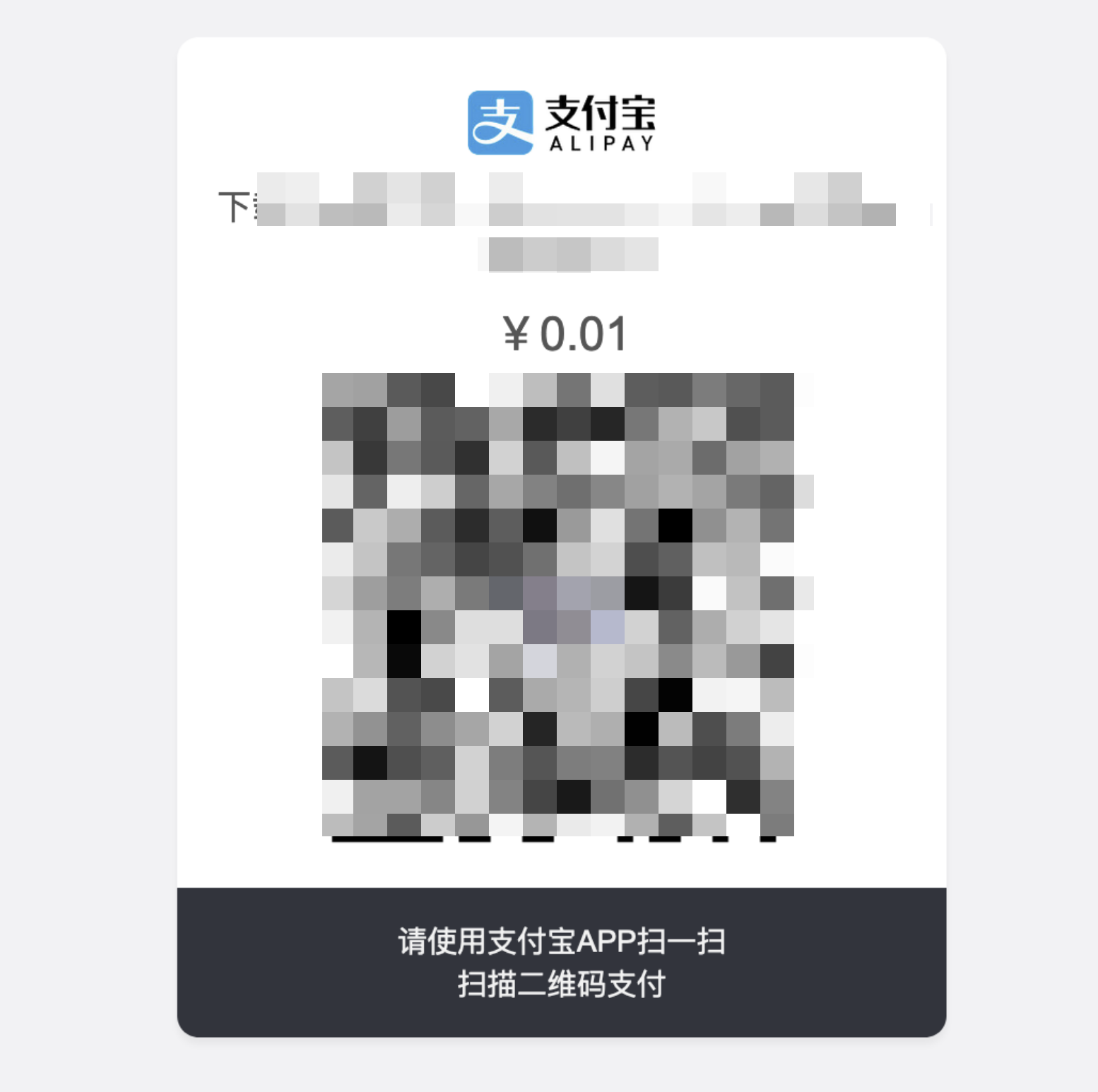

成功跳转到支付界面,需要支付一分

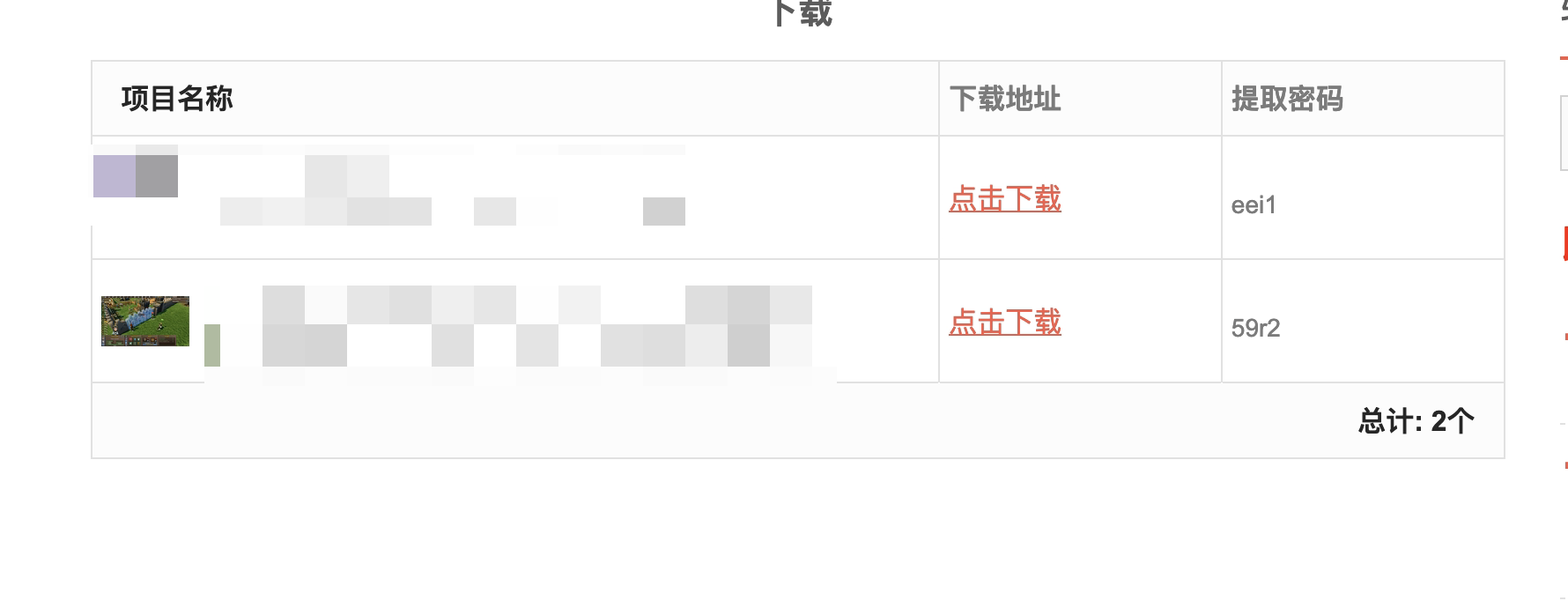

付款后跳转到下载页面:

4. 总结

任何安全测试都需要有授权许可,未经授权不得用于其它测试!!!文中出现的知识点和站点仅为演示效果,不代表真实站点,禁止将此技术用于非法攻击测试!

欢迎来到testingpai.com!

注册 关于