1. 介绍

xray (https://github.com/chaitin/xray) 是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动、被动多种扫描方式,自备盲打平台、可以灵活定义 POC,功能丰富,调用简单,支持 Windows / macOS / Linux 多种操作系统,可以满足广大安全从业者的自动化 Web 漏洞探测需求。

官网链接:https://xray.cool

下载地址:https://download.xray.cool

文档介绍:https://docs.xray.cool/#/tutorial/introduce

2. 特色

- 使用 go 语言编写,跨平台、纯异步、无阻塞,并发能力强,扫描速度刚刚的

- 提供多种使用方式,调用姿势方便,输入输出非常标准化,极具可集成性

- 使用 YAML 配置文件非常方便地定义 POC,可以快速扩展扫描能力

- 全程使用无害 POC 进行探测,在确保能发现漏洞的基础上不会给业务带来严重影响,非常适用于企业内部安全建设

- 命令行式的免费被动扫描工具,不多见

- 自备盲打平台,可检测需要反连才能触发的漏洞,如:存储型 XSS、无回显的 SSRF、XXE、命令注入等

- 更新速度快,用着不爽可以在 github 提需求,很快就能解决

- 人在家里坐,洞从天上来

3. 工具介绍

Xray支持被动扫描和主动扫描,操作方便。

3.1 版本介绍

3.2 被动扫描和主动扫描

被动扫描(passive scan)和主动扫描(active scan)

被动-----听! 主动-----搜!

主要是针对目录扫描,主要依托强大的字典

3.3 安装

3.3.1 mac或linux

初次使用的时候:

./xray_darwin_amd64

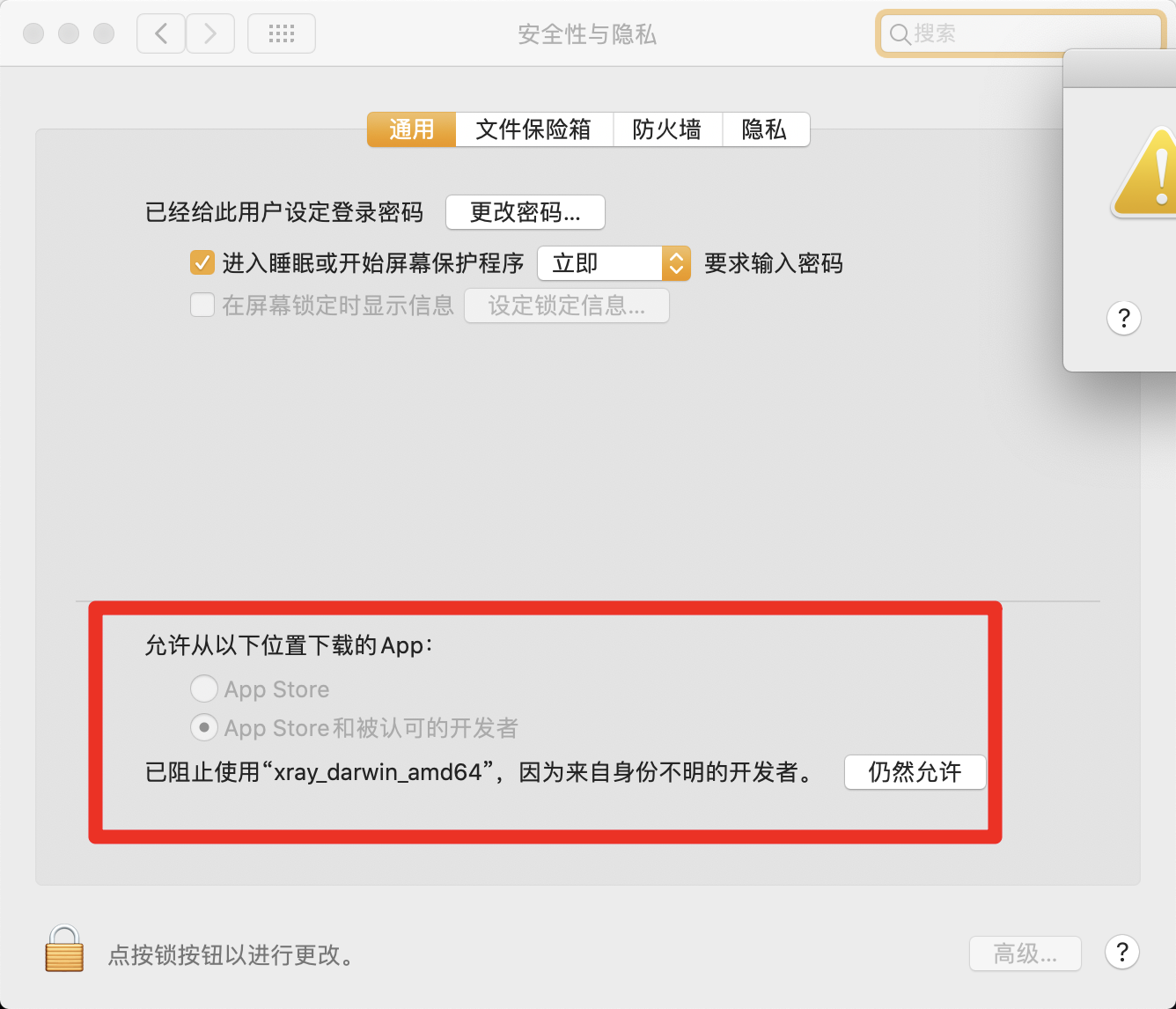

找到电脑的 安全与隐私-通用,在这里选择 仍然允许

再次运行

点击打开即可运行

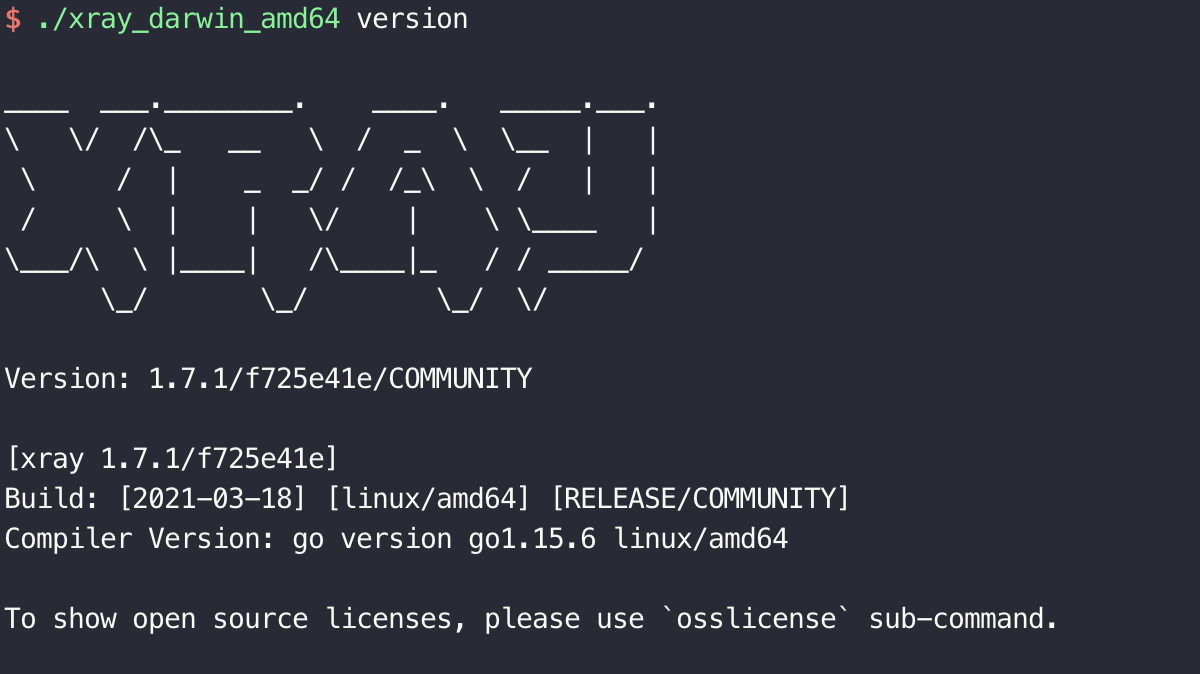

./xray_darwin_amd64 version 查看当前的版本

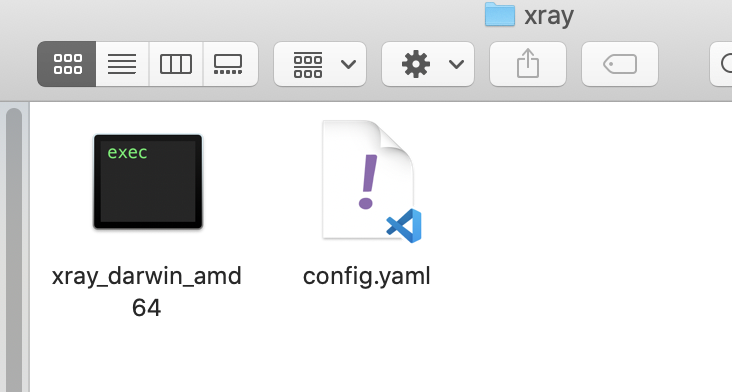

当前文件夹下会生成一个 config.yaml 文件

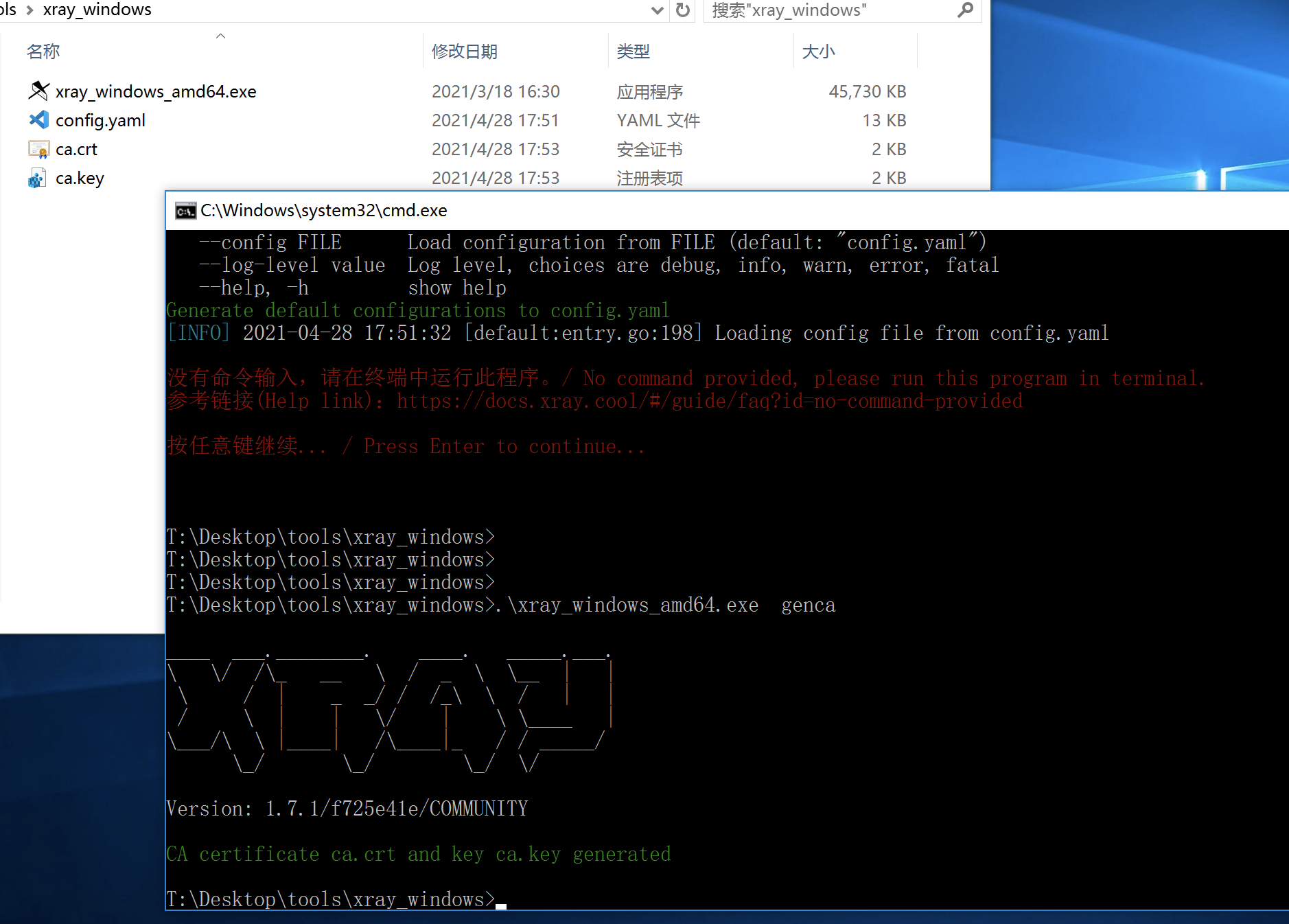

3.3.2 Windows

Windows:(注意:命令斜杆不一样)

3.3.3 安装ca证书

扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。

mac版本

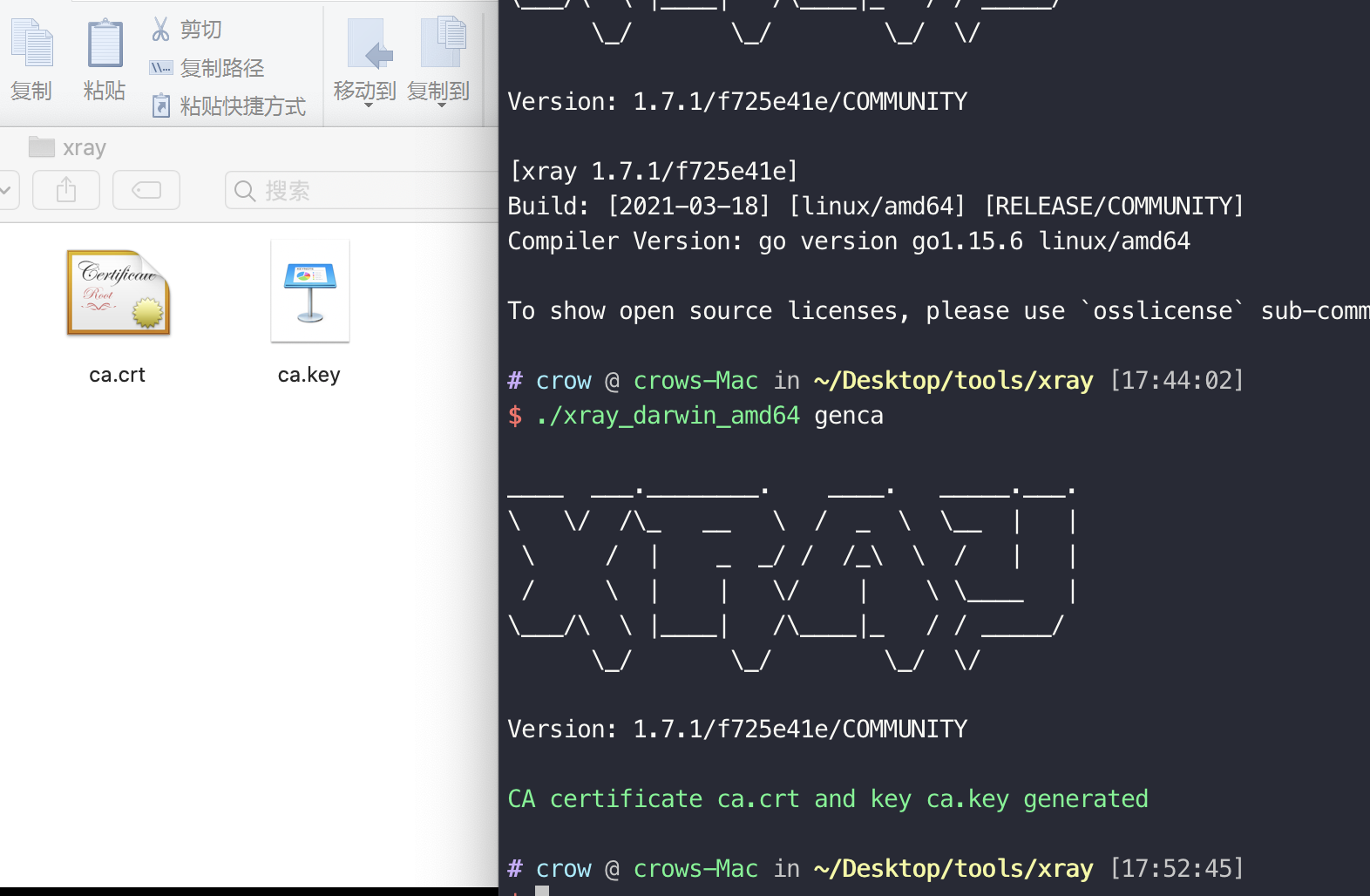

./xray_darwin_amd64 genca

运行命令之后,将在当前文件夹生成 ca.crt 和 ca.key 两个文件。

本命令只需要第一次使用的时候运行即可,如果文件已经存在再次运行会报错,需要先删除本地的 ca.crt 和 ca.key 文件。

将证书直接导入到firefox浏览器中即可

windows版本

.\xray_windows_amd64.exe genca

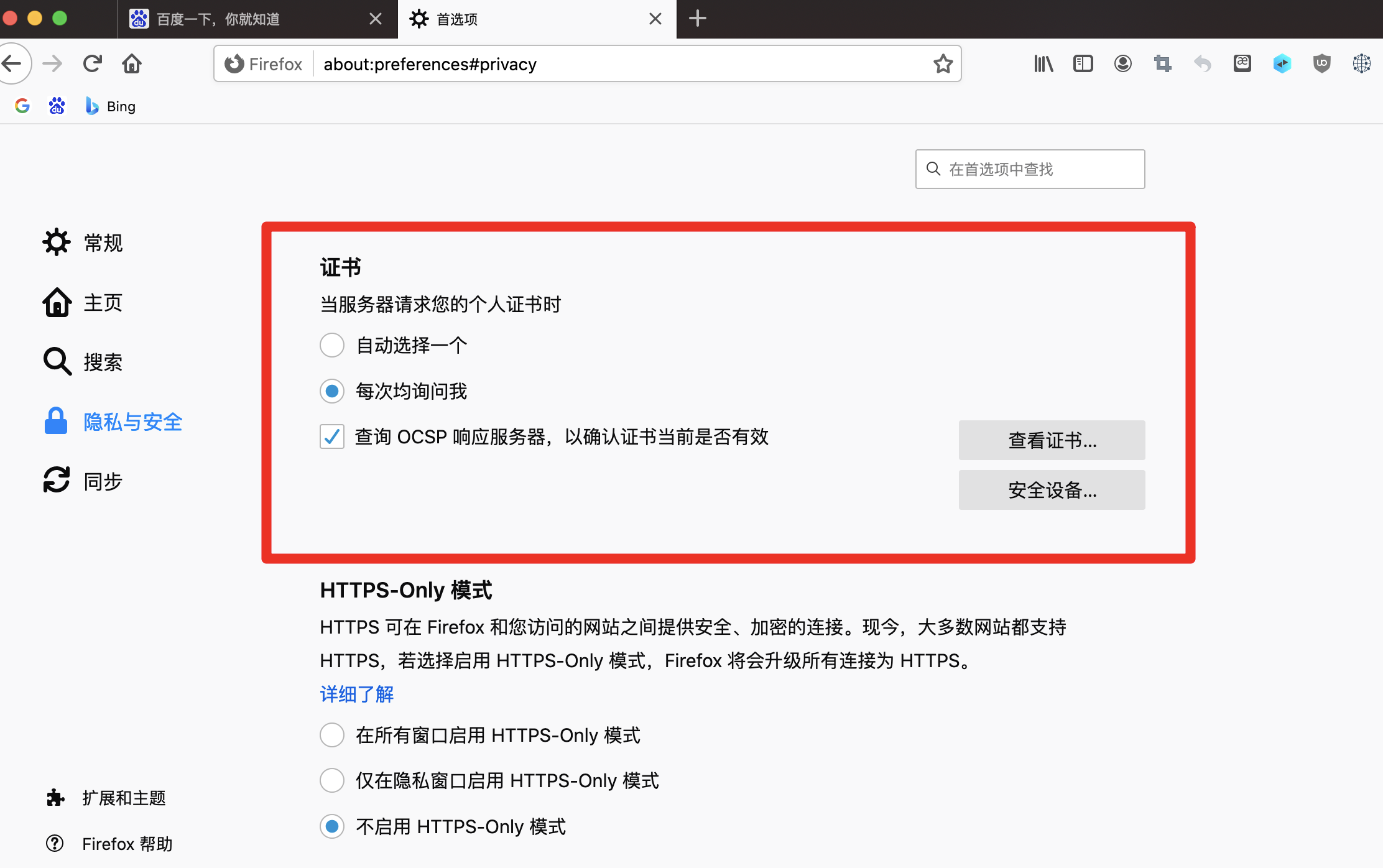

3.3.4 证书导入浏览器

这里以mac下的firefox浏览器为例

查看当前证书

在这里选择导入

勾选后确定即可

4. 应用

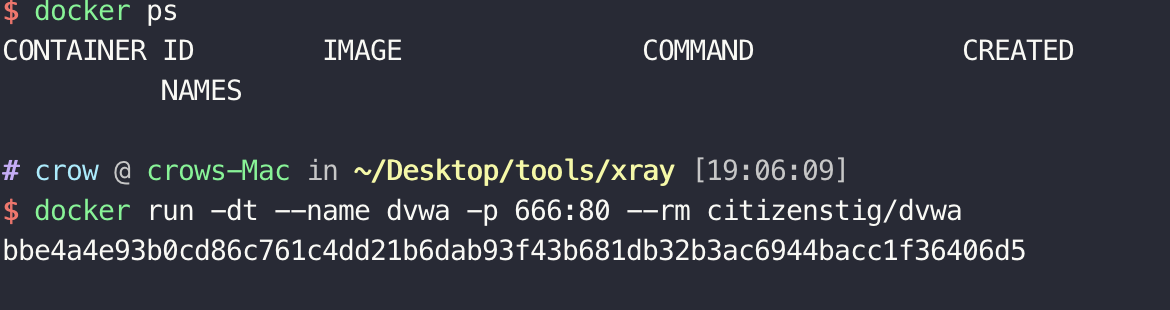

在本地搭建一个环境

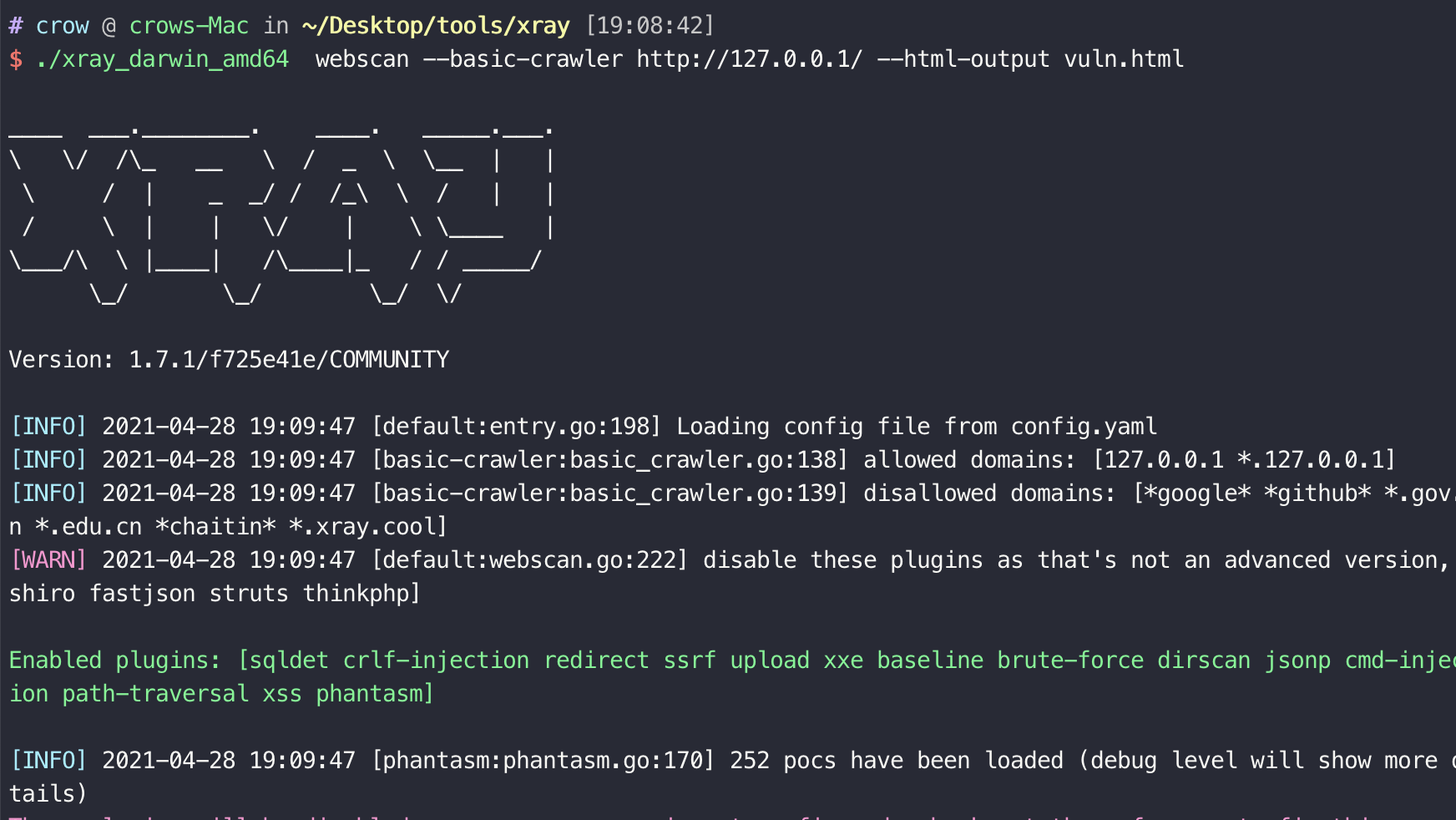

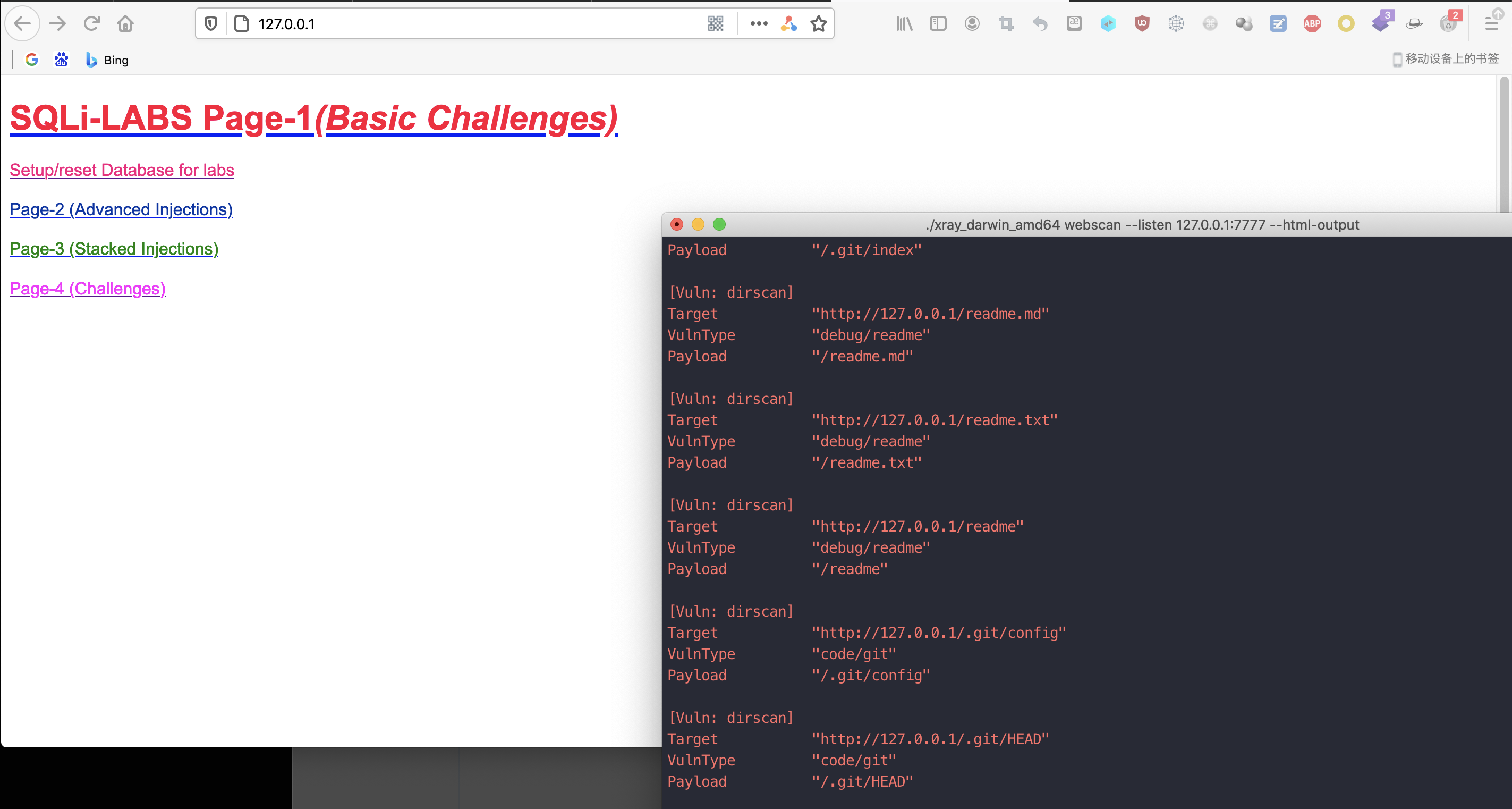

4.1 主动扫描

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描

xray webscan --basic-crawler http://example.com --html-output vuln.html

如:http://127.0.0.1/

xray webscan --basic-crawler http://127.0.0.1/ --html-output vuln.html --basic-crawler http://127.0.0.1/ --html-output xray-crawler-testphp.html

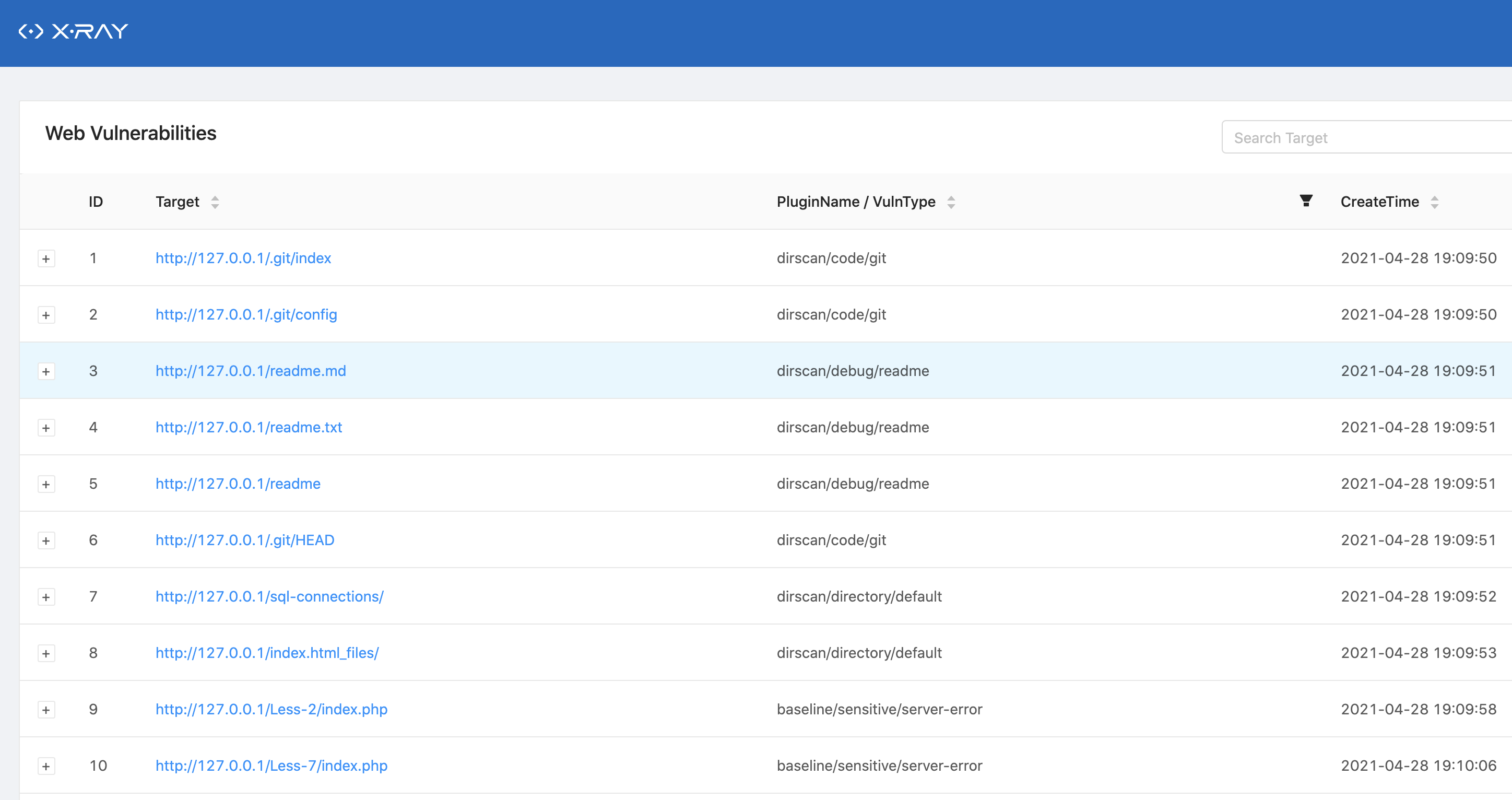

结果会生成一个html文件

4.2 xray设置监听模式

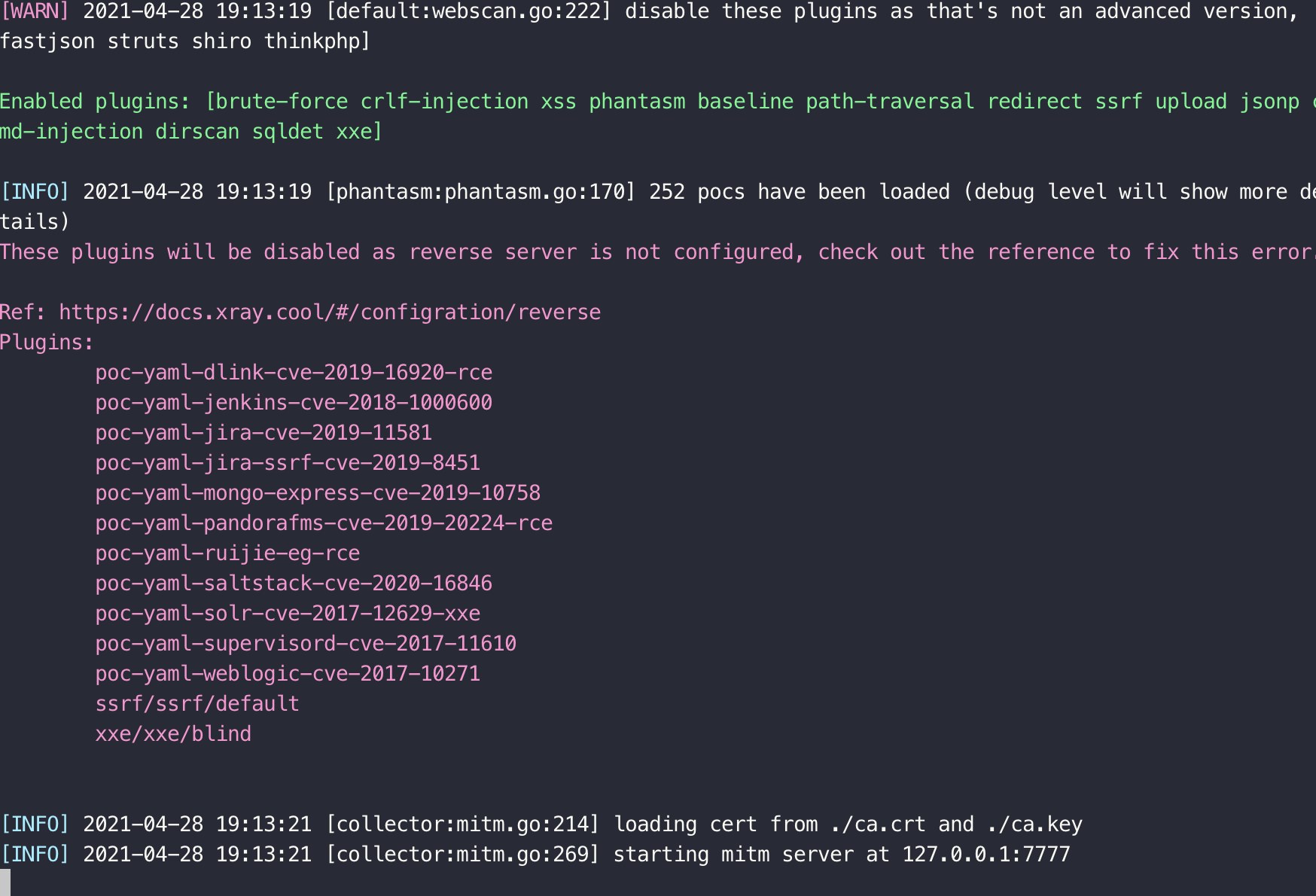

./xray_darwin_amd64 webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html

在浏览器的SwitchyOmega里面配置如下端口

./xray_darwin_amd64 webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html

开始监听7777端口

刷新页面:

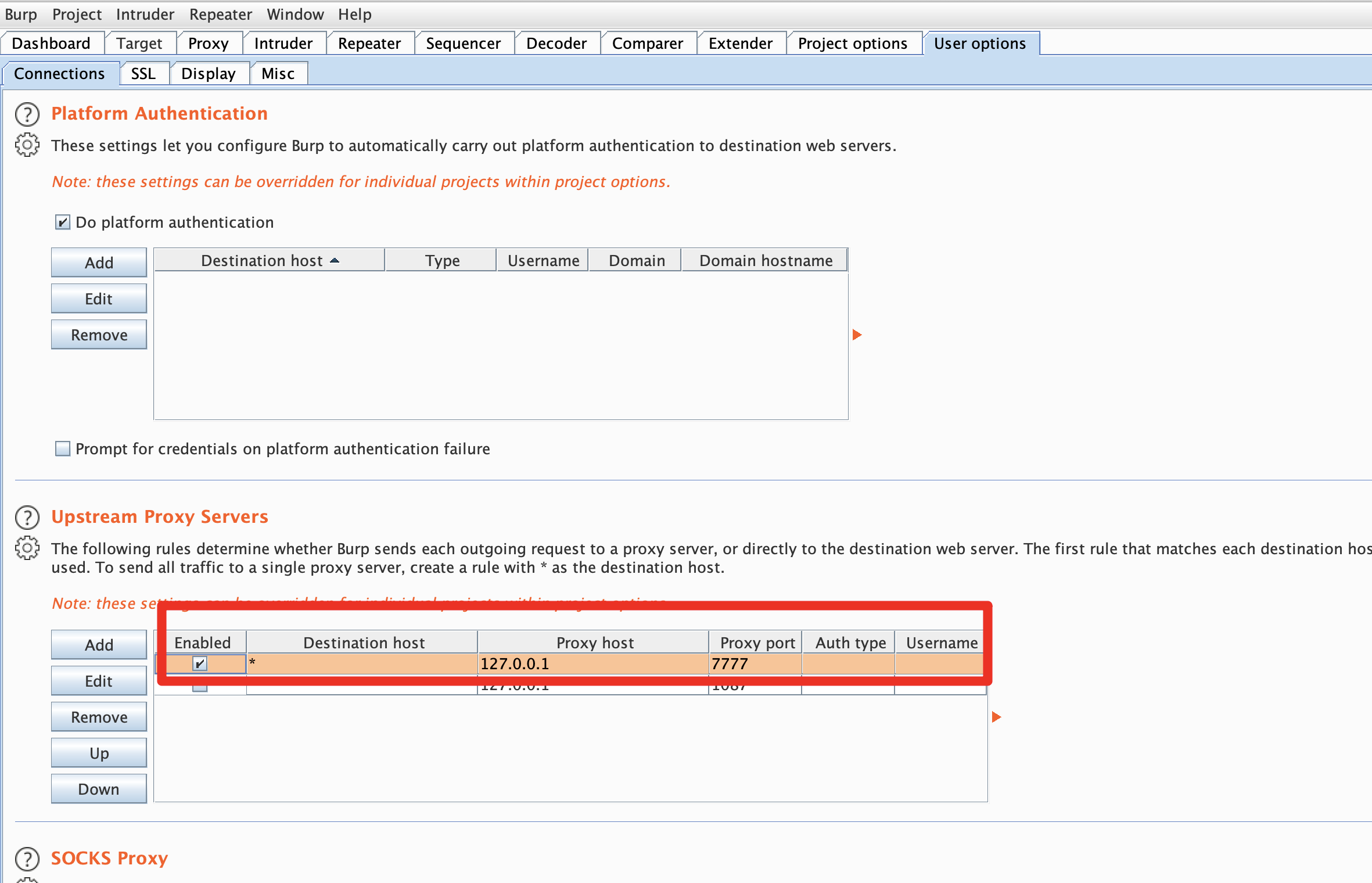

4.3 Burpuiste联动

使用 HTTP 代理进行被动扫描

xray webscan --listen 127.0.0.1:7777 --html-output proxy.html

这里同样使用777端口,但是SwitchyOmega配置的是bp的8080端口

bp中如下配置:

然后配置Xray:

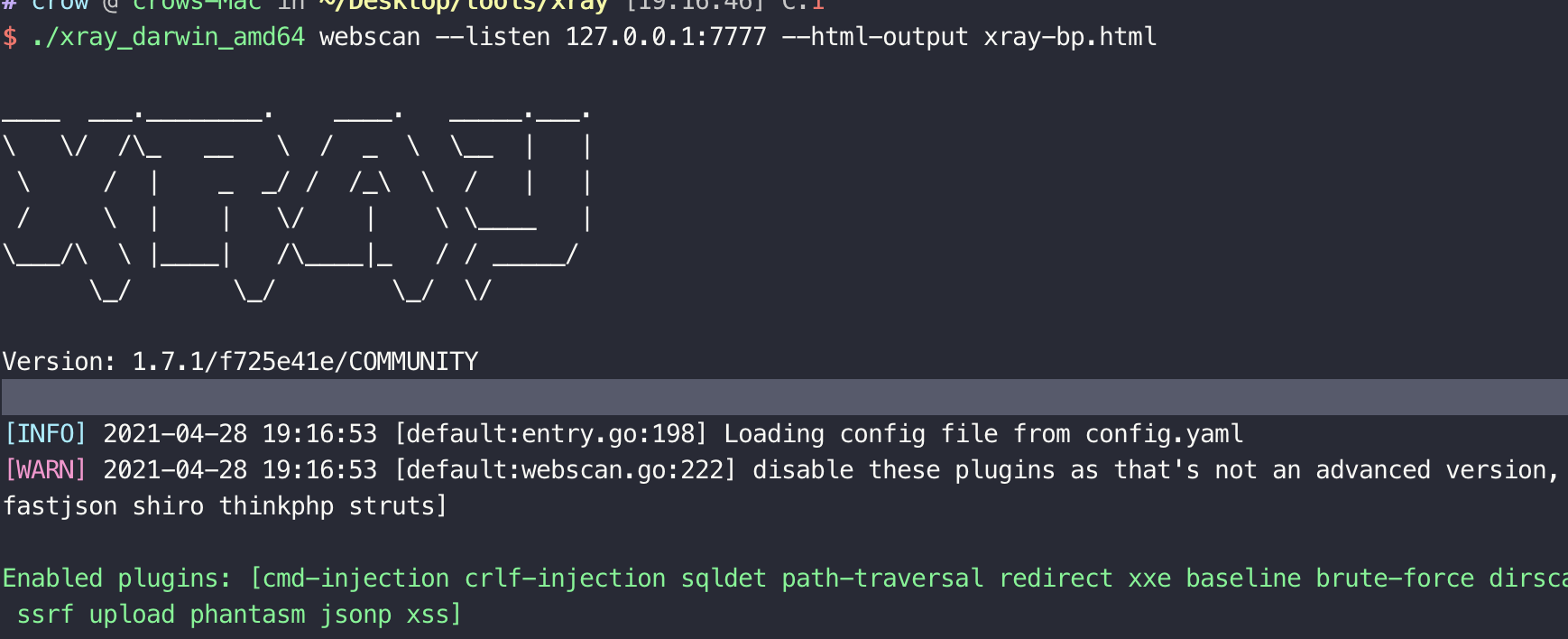

./xray_darwin_amd64 webscan --listen 127.0.0.1:7777 --html-output xray-bp.html

在这里需要先将流量经过Burpsuite再转发到xray中去,实现被动扫描。

5. 总结

xray据说被称为最好用的一款被动扫描器,现在很多挖洞人员都喜欢使用这款扫描器自助挖洞,这款扫描器速度快,效果高,生成报告简洁明了,非常适合安全测试人员。

6. 参考链接

https://docs.xray.cool/#/tutorial/introduce

欢迎来到testingpai.com!

注册 关于